Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Малварь TimpDoor превращает мобильные устройства в прокси - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Эксперты McAfee обнаружили фишинговую кампанию, направленную против пользователей устройств на Android. Авторы малвари Android/TimpDoor (далее просто TimpDoor) не распространяют своего вредоноса через каталог Google Play, вместо этого они используют старые добрые текстовые сообщения, содержащие ссылки на вредоносные и поддельные приложения.

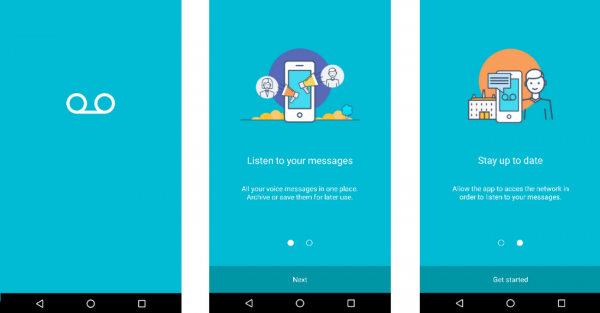

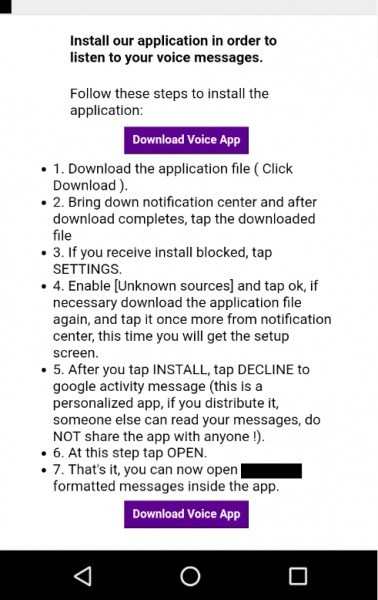

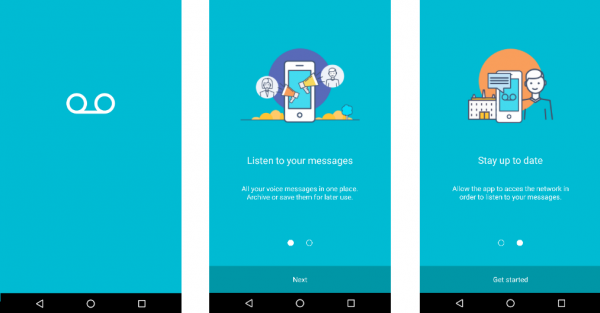

Исследователи пишут, что TimpDoor, к примеру, маскируется под несуществующее приложение Download Voice App. Если пользователь попадается на удочку злоумышленников и открывает полученную в SMS ссылку, он попадает на сайт, где ему пошагово объясняют, как скачать и установить приложение, разрешив в Android установку приложений из сторонних источников.

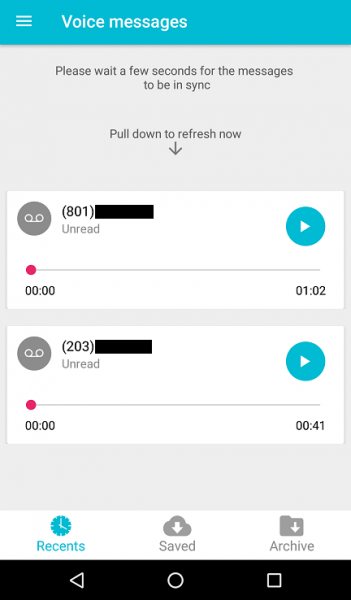

На первый взгляд после загрузки .APK и установки вредоносного приложения оно даже кажется настоящим, но вскоре становится очевидно, что полезная функциональность отсутствует, а Download Voice App содержит разве что несколько фейковых аудиофайлов.

Стартовые экраны Download Voice App

Основной интерфейс фальшивки

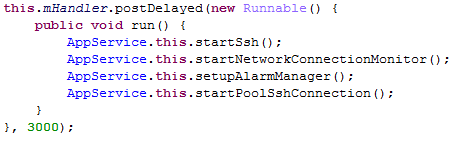

Однако понять, что перед ним фальшивка, пользователь обычно просто не успевает, что как приложение закрывается, а его иконка скрывается. После этого запускается фоновый сервис и на устройстве поднимается Socks-прокси, пропускающая через SSH-тоннель сторонний трафик без ведома пользователя.

«Теоретически это позволяет атакующим получить доступ к внутренним сетям и обойти такие защитные механизмы, как файрволы и сетевые мониторы», — объясняют исследователи. — Как только TimpDoor собирал информацию о зараженном устройстве, он инициирует защищенное SSH-соединение с управляющим сервером, чтобы получить назначенный сетевой порт, передав ID устройства. Впоследствии данный порт будет использован для удаленной переадресации портов, и скомпрометированное устройство будет действовать как локальный сервер Socks-прокси».

Судя по всему, пока целью создателей TimpDoor является получение скрытого доступа к корпоративным и домашним сетям, хотя малварь и зараженные ей девайсы также могут использоваться для рассылки фишинговых писем, кликфрода, DDoS-атак и так далее.

По данным специалистов McAfee, в настоящее время существует 26 вариаций TimpDoor, новейшая из которых датирована августом 2018 года. Вредонос уже заразил как минимум 5000 устройств, хотя аналитики полагают, что он пока находится в разработке.

- © Android-вредонос Triout способен записывать звонки и воровать фотографии - «Новости»

- © Фишеры атаковали пользователей кошельков Jaxx - «Новости»

- © В Google Play обнаружили как минимум 25 приложений со встроенными майнерами - «Новости»

- © Из Google Play удалено почти 130 приложений, подписывавших пользователей на премиум-услуги - «Новости»

- © В Google Play нашли VPN-клиента с трояном - «Новости»

- © Малварь в Google Play маскируется под популярные легитимные приложения - «Новости»

- © В Google Play обнаружен банковский троян, нацеленный на российских пользователей - «Новости»

- © Малварь RedDrop следит за пользователями Android и записывает все, что происходит вокруг - «Новости»

- © Троян для Android подменяет данные в буфере обмена - «Новости»

- © Уязвимость в Android позволяет перехватывать конфиденциальные данные - «Новости»

|

|

|