Interner Explorer

-ms-interpolation-mode

-ms-radial-gradient

background-position-x

background-position-y

---------------

filter

hasLayout

scrollbar-3dlight-color

scrollbar-arrow-color

scrollbar-base-color

scrollbar-darkshadow-color

scrollbar-face-color

scrollbar-highlight-color

scrollbar-shadow-color

scrollbar-track-color

zoom

---------------

Firefox

-moz-border-bottom-colors

-moz-border-left-colors

-moz-border-right-colors

-moz-border-top-colors

-moz-linear-gradient

-moz-orient

-moz-radial-gradient

-moz-user-select

:-moz-placeholder

::-moz-selection

image-rendering

---------------

Opera

|

-o-linear-gradient

-o-object-fit

-o-radial-gradient

---------------

Safari и Chrome

-webkit-linear-gradient

-webkit-radial-gradient

-webkit-user-select

---------------

@-правила

@charset

@font-face

@import

@media

@page

---------------

Селекторы и их комбинации

A

#id

.class

.class1.class2

*

A B

A > B

A + B

A ~ B

[attr]

[attr='value']

[attr^='value']

[attr$='value']

[attr*='value']

[attr~='value']

[attr|='value']

---------------

Псевдоклассы

:active

:checked

:default

:disabled

:empty

:enabled

:first-child

:first-letter

:first-line

:first-of-type

:focus

:hover

:indeterminate

:invalid

:lang

:last-child

:last-of-type

:link

:not

:nth-child

:nth-last-child

:nth-last-of-type

:nth-of-type

:only-child

:only-of-type

:optional

:read-only

:read-write

:required

:root

:target

:valid

:visited

---------------

Псевдоэлементы

::after (:after)

::before (:before)

::first-letter

::first-line

::selection

---------------

Функции

attr()

calc()

---------------

Значения свойств

Строки

Числа

Проценты

Размер

Адрес

Цвет

Угол

Медиа-запросы

inherit

initial

Разработчики из принадлежащей Sony Interactive Entertainment студии Santa Monica скорректировали ожидания фанатов в отношении мероприятия, посвящённого грядущему 20-летию серии слешеров God of War.

В популярном пакете объектно-ориентированного языка программирования Python — python-json-logger — обнаружена критическая уязвимость, которой присвоен код CVE-2025-27607. Эксперт по компьютерной

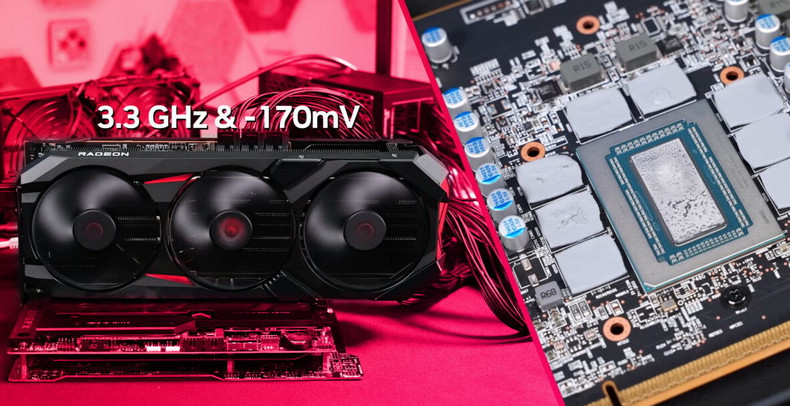

Известный оверклокер и YouTube-блогер Der8auer (Роман Хартунг) поэкспериментировал с ручным разгоном видеокарты PowerColor Radeon RX 9070 XT Red Devil. Выяснилось, что традиционный метод разгона с

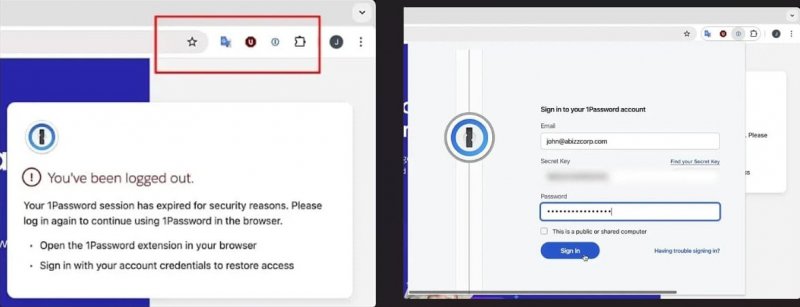

Разработанная специалистами SquareX Labs полиморфная атака позволяет вредоносным расширениям для Chrome трансформироваться в другие расширения, включая менеджеры паролей, криптовалютные кошельки и

Секретная служба США, Министерство юстиции США, ФБР и Европол объявили об изъятии домена криптовалютной биржи Garantex, находящейся под санкциями. Сообщается, что в операции также приняли участие

Аналитики F6 (бывшая FACCT) изучили кражи аккаунтов пользователей Telegram. По данным исследователей, количество угонов учетных записей с помощью фишинговых ресурсов за второе полугодие 2024 года

Обозреватели сошлись во мнении, что видеокарты Radeon RX 9070 XT и RX 9070 с рекомендованными ценами в $599 и $549 соответственно выглядят привлекательнее конкурентов. В США, как и во всём мире,

Как и предсказывал инсайдер Том Хендерсон (Tom Henderson), 7 марта прошло первое закрытое тестирование следующей игры серии военных шутеров Battlefield. Утечки от участников испытаний не заставили

По оценкам специалистов Kaspersky Digital Footprint Intelligence, в 2023-2024 годах в результате атак стилеров в даркнет попали данные более 2,3 млн банковских карт пользователей со всего мира.

Компания Broadcom предупредила клиентов о трех уязвимостях нулевого дня в VMware. По данным специалистов Microsoft Threat Intelligence Center, эти проблемы уже использовались в атаках. Уязвимости

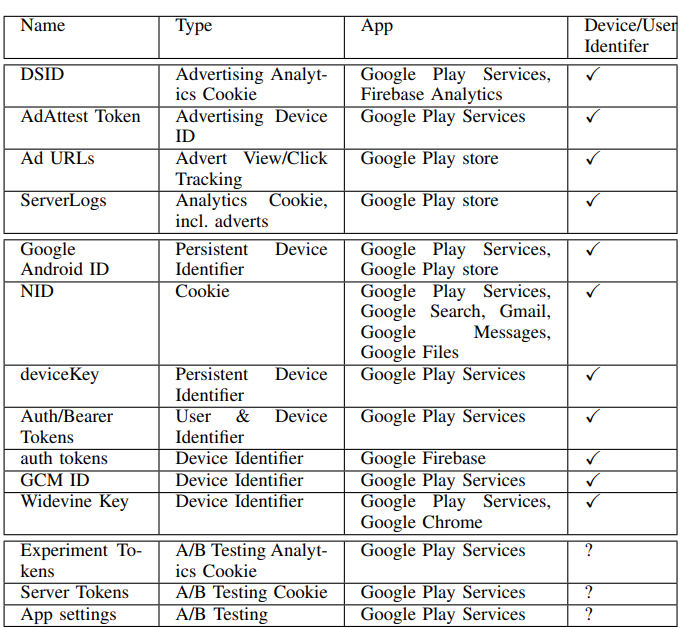

Исследователи из Тринити-колледжа в Дублине выяснили, что пользователи Android сталкиваются с рекламными файлами cookie и другими трекерами еще до того, как пользователь запустит первое приложение

Функции умных чат-ботов в продажах, поддержке, HR и финансах. Как бизнес экономит до 30% расходов на обслуживание клиентов с помощью искусственного интеллекта.

Компания Minisforum представила новую платформу MoDT (Mobile on Desktop) BD790i X3D, сочетающую компактную материнскую плату формата Mini-ITX и 16-ядерный мобильный процессор Ryzen 9 7945HX3D с

Китайская компания TCL впервые обогнала по продажам телевизоров премиум-класса компанию LG, заняв второе место в этом сегменте после Samsung. По данным аналитического отчёта Counterpoint Research,

Вслед за выпуском гигантского обновления 1.2 разработчики из студии GSC Game World отчитались о расширении аудитории своего постапокалиптического шутера с открытым миром S.T.A.L.K.E.R. 2: Heart of

В 2021 году группа исследователей, состоящая из ИБ-специалистов и ученых, обнраужила в «Великом китайском файрволе» уязвимость, получившую название Wallbleed (в честь нашумевшей проблемы Heartbleed в

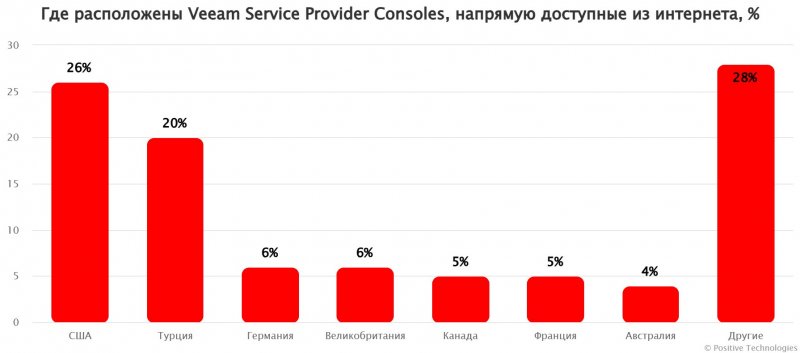

Разработчик решений для резервного копирования Veeam Software устранил уязвимость в Veeam Service Provider Console — платформе управления, используемой поставщиками услуг резервного копирования и

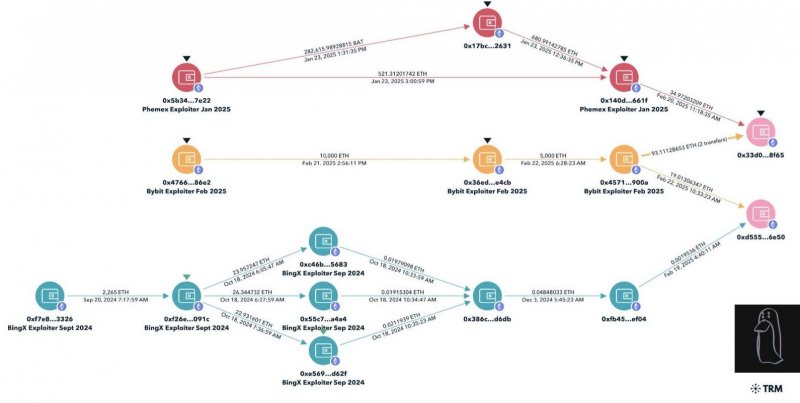

В ФБР подтвердили, что за недавней атакой на криптовалютную биржу Bybit, в ходе которой было похищено 1,5 млрд долларов, стояли северокорейские хакеры. Правоохранители приписывают эту атаку

Австралийское правительство запретило использование любых продуктов и сервисов «Лаборатории Касперского» в своих системах и устройствах. Власти считают, что решения компании представляют серьезный

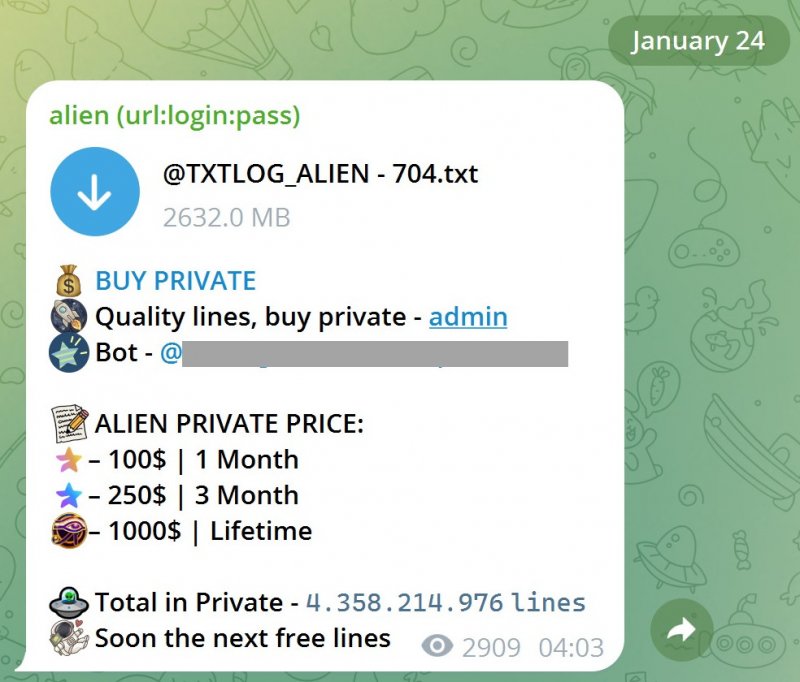

Агрегатор информации об утечках данных Have I Been Pwned (HIBP) добавил в свою базу более 284 млн учетных записей, которые были украдены инфостилерами и распространялись через Telegram. Основатель

Компания OpenAI сообщила, что заблокировала аккаунты нескольких северокорейских хакерских групп, которые использовали платформу ChatGPT для изучения будущих целей и поиска способов взлома их сетей.

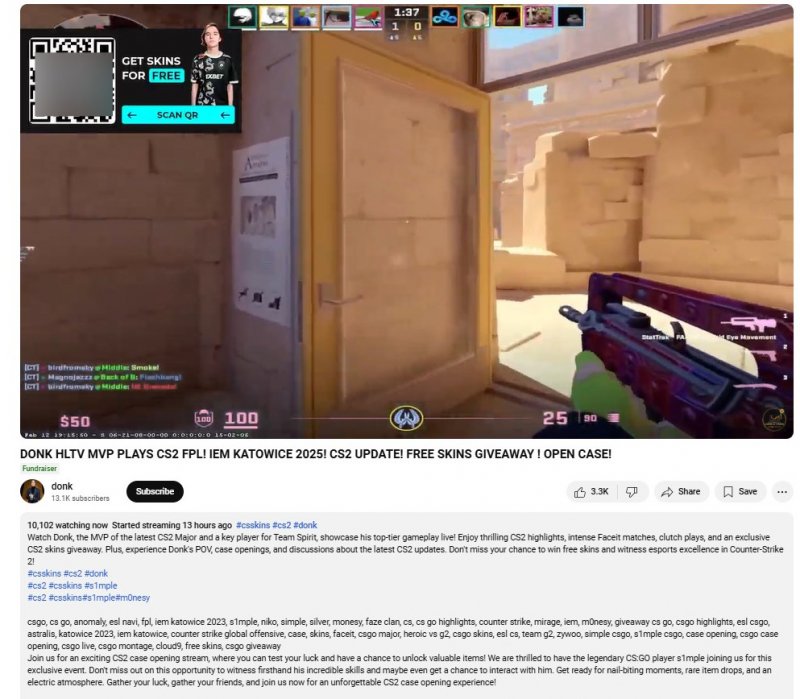

Хакеры злоупотребляют интересом к крупным соревнованиям по Counter-Strike 2 (CS2), таким как IEM Katowice 2025 и PGL Cluj-Napoca 2025, чтобы обманывать пользователей, угонять их аккаунты в Steam и

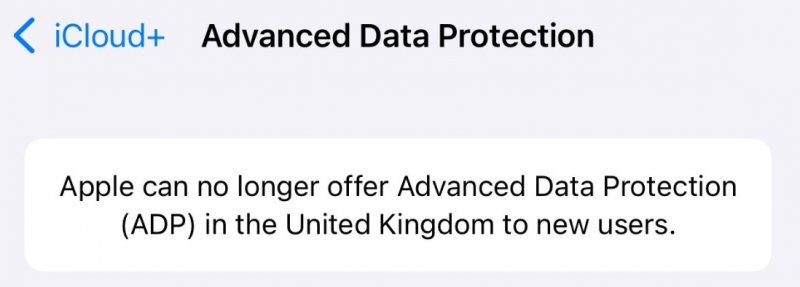

После того как власти Великобритании потребовали от компании Apple создать бэкдор, который позволял бы получать доступ к зашифрованным облачным данным пользователей, Apple решила вообще отключить

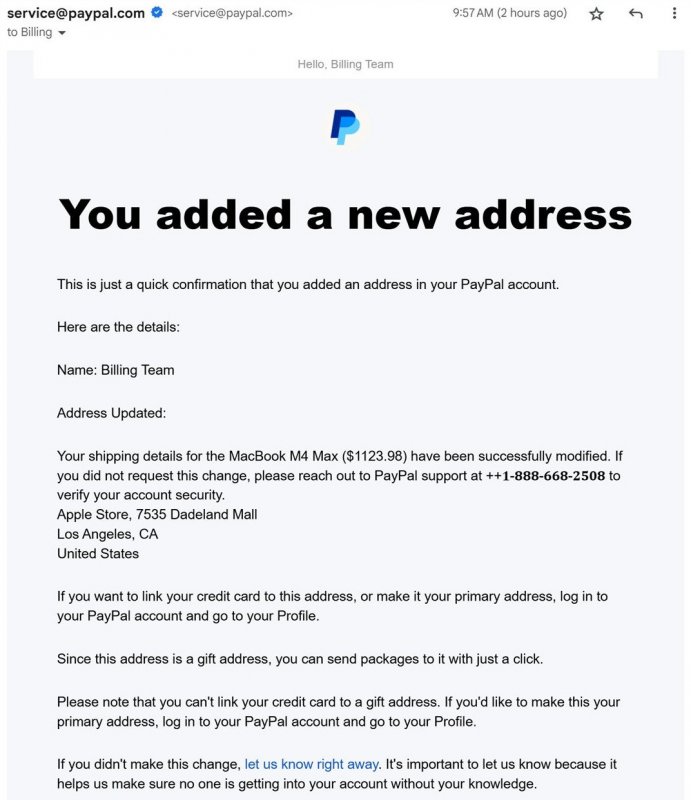

Пользователи и исследователи обратили внимание на мошенническую кампанию, связанную с PayPal. Злоумышленники присылают пользователям уведомления о фальшивых покупках с адреса service@paypal[.]com,

На этой неделе пользователь Reddit с ником Impossible-Weight485 рассказал, как сгорела его видеокарта Asus ROG Astral RTX 5090 стоимостью более $2800. Он сообщил, что сначала его компьютер

Пентагон разрабатывает кинетические боеголовки из вольфрама, способные летать в три раза быстрее скорости звука и уничтожать практически любые цели, пишет Daily Mail. Изобретение получило название

Основатель компании Microsoft и самый богатый человек на планете Билл Гейтс не разрешал детям пользоваться смартфонами, пока им не исполнилось 14 лет. Об этом он рассказал в интервью британскому

Китайский телеканал CCTV7 впервые показал новую модификацию оперативно-тактического комплекса DF-11 (DongFeng-11) c индексом AZT, сообщает The Huffington post. Комплекс был снят на учениях ракетных

Специалисты аналитической компании IHS Markit подсчитали себестоимость компонентов смартфона Samsung Galaxy S8. Флагман этого года оказался дороже в производстве, чем предшественник. Все компоненты

На сайте btvt.info были опубликованы снимки внутреннего интерьера танка Т-14 и БМПТ Т-15, созданных на платформе «Армата». На кадрах можно рассмотреть большое количество электронного оборудования,

Исследователи из проекта SETI опубликовали результаты масштабного поиска лазерных сигналов от внеземного разума. Научная работа об этом принята к публикации в журнале Astronomical Journal, кратко об

На картинке ниже — новейший планшет Apple iPad и его эквивалент в белорусских рублях. О недавно произошедшем случае покупки дорогого гаджета с помощью монет нам рассказали в магазине i-Store.

Многоцелевой истребитель F/A-18E Super Hornet эскадрильи VFA-2 Bounty Hunters из состава 2-го палубного авиакрыла ВМФ США потерпел крушение при заходе на посадку на американский авианосец «Карл

В марте компания Apple представила новый 9,7-дюймовый планшет, который она назвала просто iPad. Новинка пришла на смену iPad Air 2 и стала самым дешевым планшетом «яблочной» компании — в США новый

Киберпреступников принято воспринимать как что-то далекое. Однако их немало и в Беларуси, причем порой им удается заполучить немалые суммы. Правда, известно о них становится только после задержания

Несмотря на свою богатую историю, видеоигры до сих пор считаются в Беларуси занятием инфантильным и совершенно неподходящим для зрелого человека. Между тем, игровая индустрия давно перегнала

Игры студии Telltale — это отдельный жанр, который можно вольно назвать интерактивным сериалом. Авторы на основе известных произведений из мира кинематографа («Ходячие мертвецы», «Игра престолов»,

Пользователь Twitter @VenyaGeskin1 опубликовал фотографии, на которых, как он утверждает, изображен производственный макет будущих смартфонов Apple — iPhone 8. Это уже не первая подобная «утечка»,

«Яндекс» собирается брать деньги с таксопарков, курьерских служб и другого бизнеса, который использует сервисы «Яндекс.Навигатор» и «Яндекс.Карты» в коммерческих целях. Об этом «Коммерсанту»

Специалисты компании-разработчика антивируса ESET нашли в магазине для Android-устройств Google Play программу, которая ворует личные данные пользователя смартфона и пароли от интернет-банкинга.

|