Interner Explorer

-ms-interpolation-mode

-ms-radial-gradient

background-position-x

background-position-y

---------------

filter

hasLayout

scrollbar-3dlight-color

scrollbar-arrow-color

scrollbar-base-color

scrollbar-darkshadow-color

scrollbar-face-color

scrollbar-highlight-color

scrollbar-shadow-color

scrollbar-track-color

zoom

---------------

Firefox

-moz-border-bottom-colors

-moz-border-left-colors

-moz-border-right-colors

-moz-border-top-colors

-moz-linear-gradient

-moz-orient

-moz-radial-gradient

-moz-user-select

:-moz-placeholder

::-moz-selection

image-rendering

---------------

Opera

|

-o-linear-gradient

-o-object-fit

-o-radial-gradient

---------------

Safari и Chrome

-webkit-linear-gradient

-webkit-radial-gradient

-webkit-user-select

---------------

@-правила

@charset

@font-face

@import

@media

@page

---------------

Селекторы и их комбинации

A

#id

.class

.class1.class2

*

A B

A > B

A + B

A ~ B

[attr]

[attr='value']

[attr^='value']

[attr$='value']

[attr*='value']

[attr~='value']

[attr|='value']

---------------

Псевдоклассы

:active

:checked

:default

:disabled

:empty

:enabled

:first-child

:first-letter

:first-line

:first-of-type

:focus

:hover

:indeterminate

:invalid

:lang

:last-child

:last-of-type

:link

:not

:nth-child

:nth-last-child

:nth-last-of-type

:nth-of-type

:only-child

:only-of-type

:optional

:read-only

:read-write

:required

:root

:target

:valid

:visited

---------------

Псевдоэлементы

::after (:after)

::before (:before)

::first-letter

::first-line

::selection

---------------

Функции

attr()

calc()

---------------

Значения свойств

Строки

Числа

Проценты

Размер

Адрес

Цвет

Угол

Медиа-запросы

inherit

initial

Компания General Dynamics, один из крупнейших мировых производителей военной и аэрокосмической техники, сообщила, что фишеры провели успешную атаку на ее сотрудников. В результате злоумышленники

Кабмин сообщает, что с 1 сентября 2025 года будет отменена возможность совершения звонков через IP-телефонию на мобильные и стационарные телефоны. Премьер‑министр Михаил Мишустин уже внес изменения в

В качестве примера некоторых деструктивных процессов, проходящих в китайской автомобильной промышленности, издание DigiTimes привело историю бренда Ji Yue, который совместными усилиями стараются

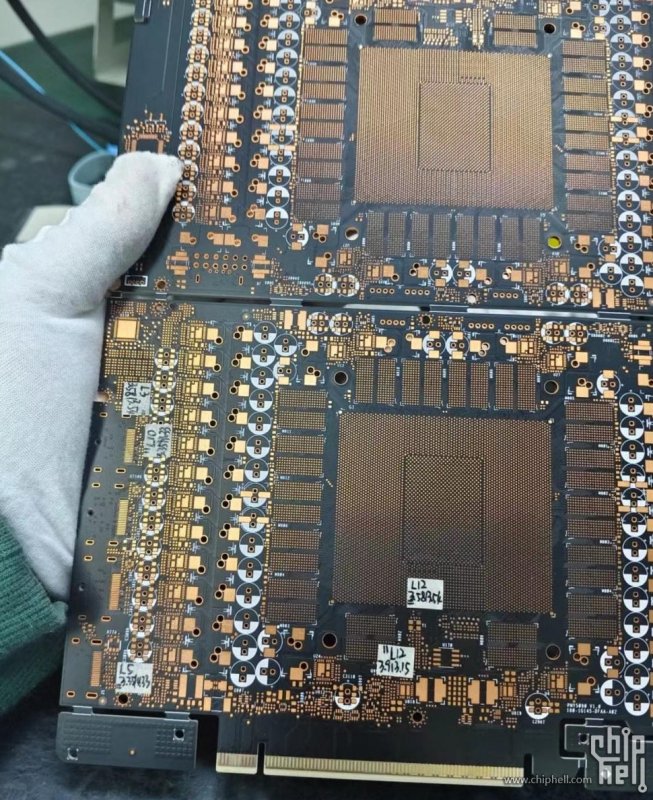

В интернет утекло первое фото печатной платы GeForce RTX 5090 — флагманской игровой видеокарты серии Nvidia Blackwell. Официальная презентация новинки состоится в начале следующего месяца, а

Учёные из Университета штата Мичиган стряхнули пыль с ламп накаливания, увидев в них основу для мультиспектрального машинного зрения. В природе свет несёт гораздо больше информации об окружающих

Выбор напольного покрытия для квартиры — это важное решение, которое влияет на комфорт и долговечность ремонта. Среди популярных материалов часто выбирают между кварцвинилом и ламинатом.

Некогда бесспорный лидер на рынке телевизоров премиум-класса со сверхбольшими экранами Samsung Electronics теряет позиции под натиском китайских брендов, таких как TCL и Hisense, пишет южнокорейский

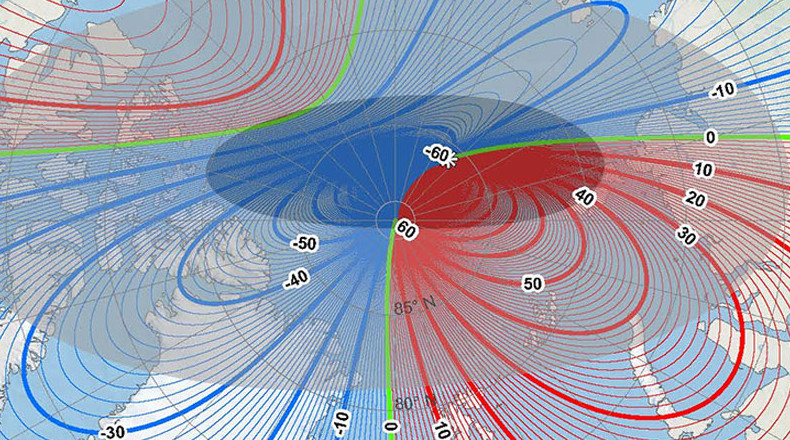

За последние полвека сложилась практика обновлять модель магнитных полюсов Земли каждые пять лет или реже выпускать одну внеплановую модель, если полюса мигрировали быстрее обычного — до 70 км/год.

Фанаты «Ведьмака» годами пытались вычислить точный возраст охотника на чудовищ Геральта из Ривии, и вышедшая недавно новая книга цикла писателя Анджея Сапковского (Andrzej Sapkowski) наконец

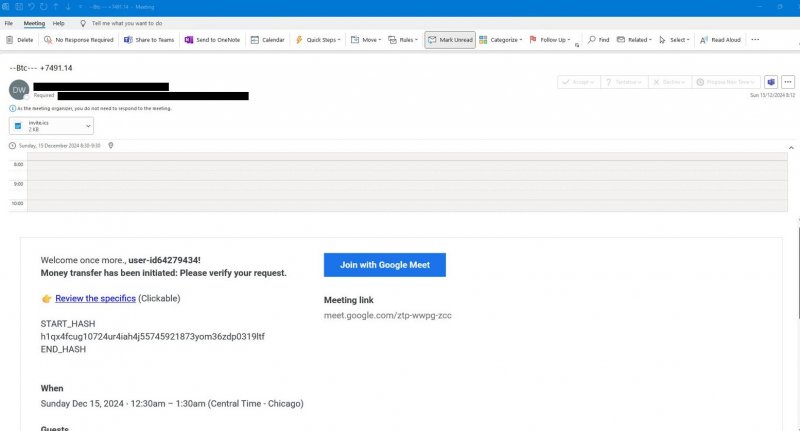

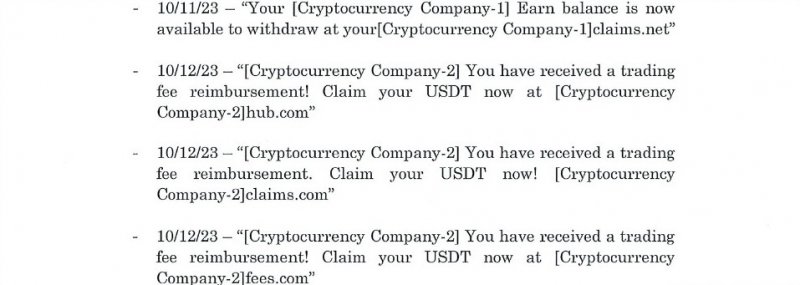

Аналитики Check Point предупреждают о продолжающейся фишинговой кампании, которая использует приглашения Google Calendar и страницы Google Drawings для кражи учетных данных и обхода спам-фильтров.

Правительство США рассматривает возможность запрета продажи маршрутизаторов TP-Link с 2025 года, если в ходе расследования выяснится, что использование этих устройств в кибератаках представляет

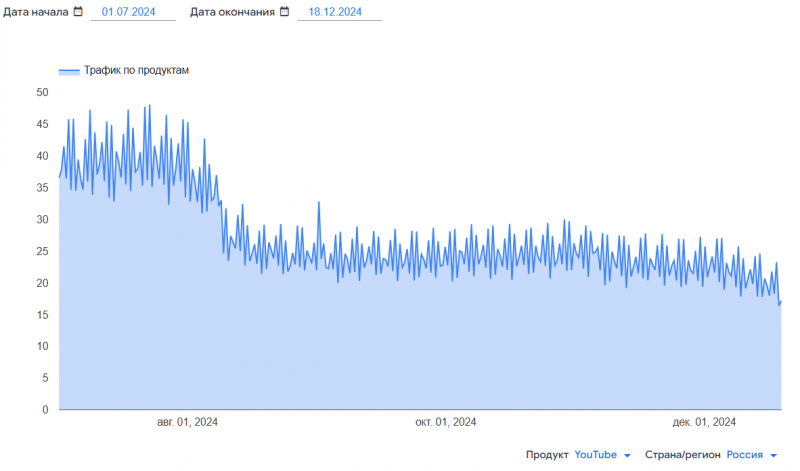

С прошлых выходных у пользователей возникают проблемы с воспроизведении видео на YouTube на сетях мобильных операторов МТС, «МегаФон», Т2 и «Билайн». Источники СМИ на медиарынке говорят, что «раньше

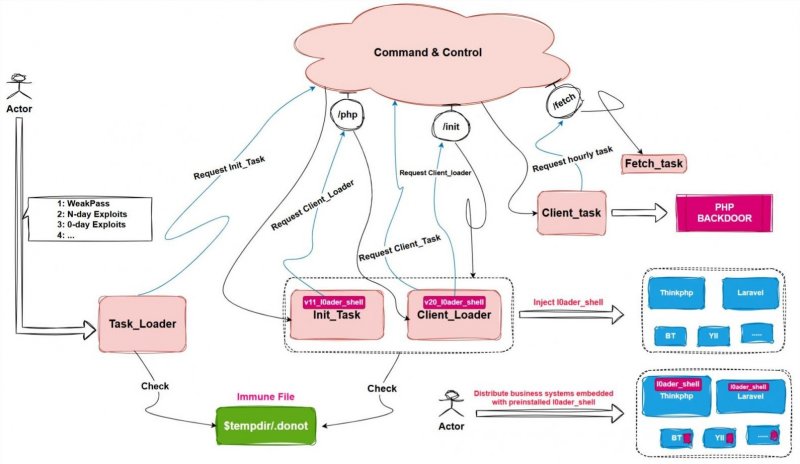

Специалисты китайской ИБ-компании QAX XLab заметили, что хак-группа Winnti (она же APT41) использует новый PHP-бэкдор Glutton для атак на организации в Китае и США, а также для взлома других

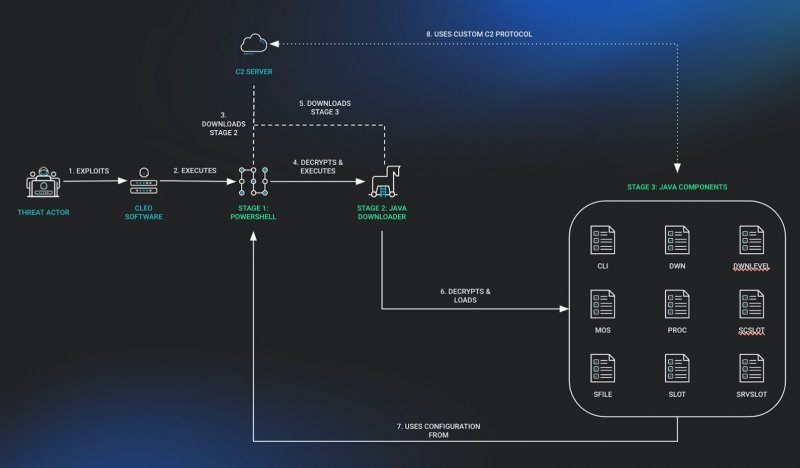

Разработчики Cleo выпустили патч, исправивший находящуюся под атаками уязвимость нулевого дня в LexiCom, VLTransfer и Harmony. При этом стало известно, что за массовой эксплуатацией этого бага стоит

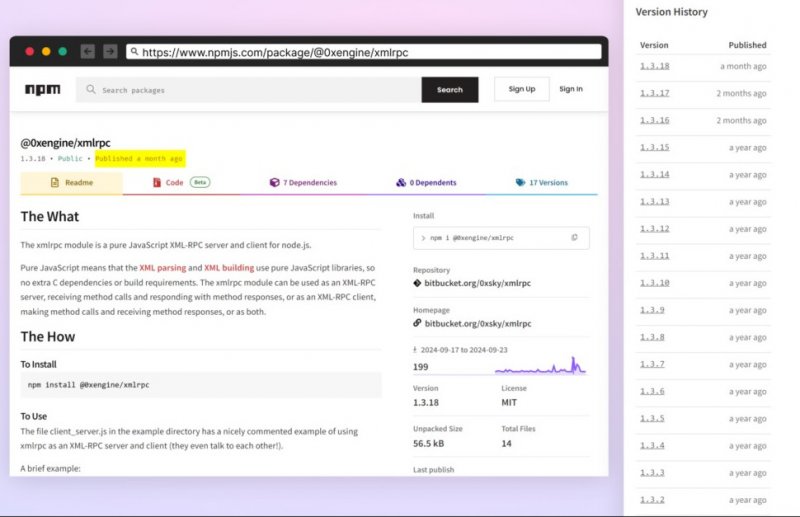

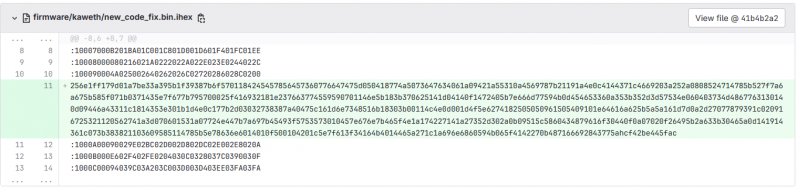

Эксперты Checkmarx и Datadog Security Labs выявили сложную атаку на цепочку поставок, которая длится уже более года. Злоумышленники размещают на GitHub фальшивые PoC-эксплоиты и инструменты для

Совмещающая свою текущую должность с постом генерального директора Мишель Джонстон Холтхаус (Michelle Johnston Holthaus) в обычном режиме руководит продуктовым подразделением Intel, а потому

Бывший сотрудник OpenAI, 26-летний Сухир Баладжи (Suchir Balaji), 26 ноября был найден мёртвым в своей квартире в Сан-Франциско, сообщил ресурс TechCrunch. В полиции подтвердили личность Баладжи и

Заметно повлиявшая на земную цивилизацию зарегистрированная геомагнитная буря произошла лишь однажды — в 1859 году. Но это цветочки по сравнению с тем, на что способны звёзды, подобные Солнцу. На

Специалисты «Доктор Веб» изучили активную хакерскую кампанию и на ее примере рассказали о тенденциях, применяемых злоумышленниками. Наиболее примечательным аспектом стала эксплуатация хакерами

Правоохранительные органы 15 стран мира провели совместную операцию по отключению 27 DDoS-сервисов для атак по найму. Также сообщается об арестах трех администраторов этих платформ и установлении

Аналитики компании Lookout обнаружили неизвестную ранее спайварь для Android под названием EagleMsgSpy. Предполагается, что она используется правоохранительными и государственными органами Китая для

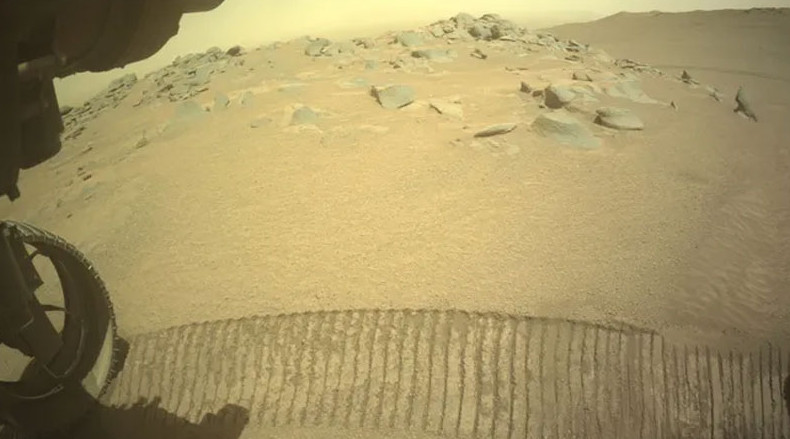

Пару недель назад марсоход NASA Perseverance подобрался к геологическому обнажению пород под названием Пик Туркино (Turkino). Это гряда камней длиной 200 м. Чтобы достичь этого образования, марсоход

Восемь крупных зарубежных хостинг-провайдеров не выполнили требования Роскомнадзора, и ведомство может ограничить доступ к их ресурсам в России, передают «Ведомости» со ссылкой на сообщение

Криптовалюты, которые когда-то запускались как шутка, все чаще демонстрируют резкий рост стоимости, побуждая инвесторов изучать возможности зарабатывать на них. Речь идёт о миллиардах долларов, и в

ИБ-специалисты обнародовали proof-of-concept (PoC) эксплоит, который объединяет в себе исправленную критическую уязвимость в Mitel MiCollab и 0-day проблему произвольного чтения файлов. В итоге

Американские власти арестовали 19-летнего хакера, связанного с известной группировкой Scattered Spider. Подозреваемого связывают со взломом неназванного финансового учреждения, а также двух

«Лаборатория Касперского» сообщает о вредоносной кампании, направленной на российские организации. Атакующие распространяют стилер RedLine на бухгалтерских форумах, маскируя его под пиратский

Разработчики из GSC Game World продолжают делать открытый мир Зоны в постапокалиптическом шутере S.T.A.L.K.E.R. 2: Heart of Chornobyl более благоприятным для исследования. Студия объявила о выходе

Сегодня компания SpaceX установила новый рекорд повторного использования ускорителей ракеты Falcon 9 — 24 запуска. Ракета стартовала со станции космических сил на мысе Канаверал во Флориде в среду в

Поддержка Windows 10 прекратится в октябре 2025 года, но далеко не все компьютеры получится обновить до Windows 11 штатными средствами, и Microsoft посоветовала их владельцам не питать иллюзий —

У нас хорошие новости: футболки «Хакера» снова в продаже! Стильный принт на классическом темно-стальном фоне может стать отличным подарком другу, коллеге или самому себе, ведь праздники уже близко.

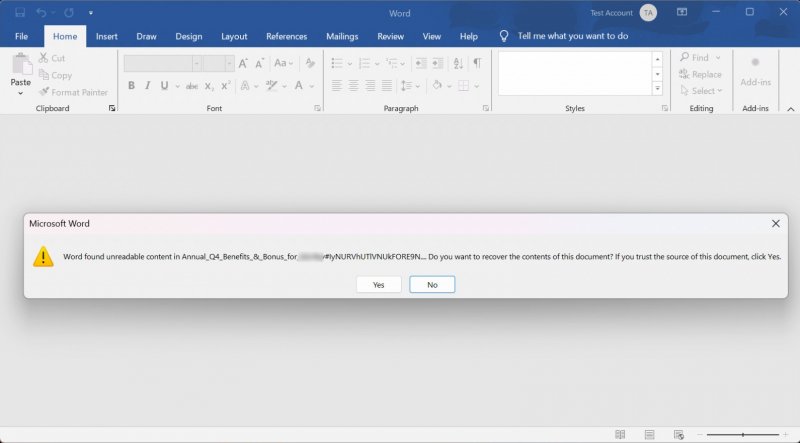

ИБ-специалисты заметили новую фишинговую кампанию, которая злоупотребляет функцией восстановления файлов Word. Атакующие прикладывают к своим письмам умышленно поврежденные документы, что позволяет

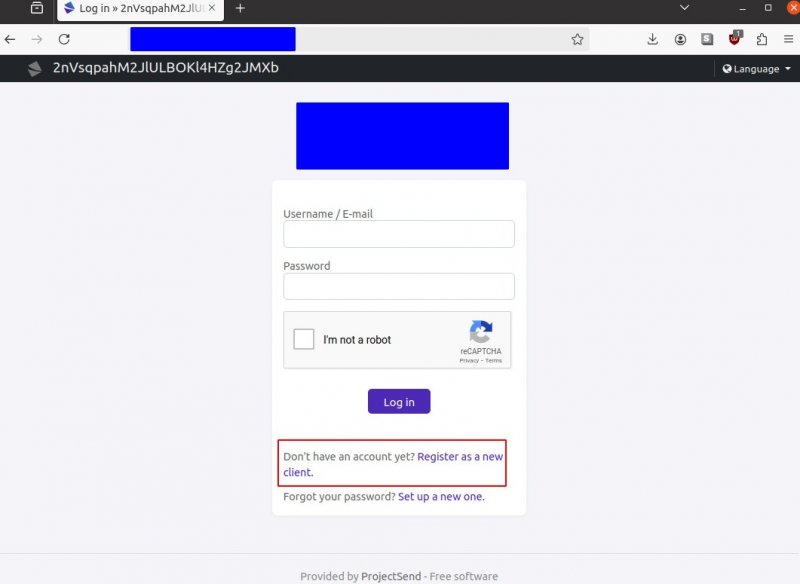

VulnCheck предупреждает, что хакеры атакуют серверы ProjectSend, не защищенные от уязвимости, которая была публично раскрыта еще полтора года назад. Опенсорсный PHP-проект ProjectSend предназначен

Логотип — ключ к выделению вашей компании на фоне конкурентов и основная визитка бренда. Этот визуальный знак применяется во всех направлениях маркетинга: от оформления веб-сайта до корпоративной

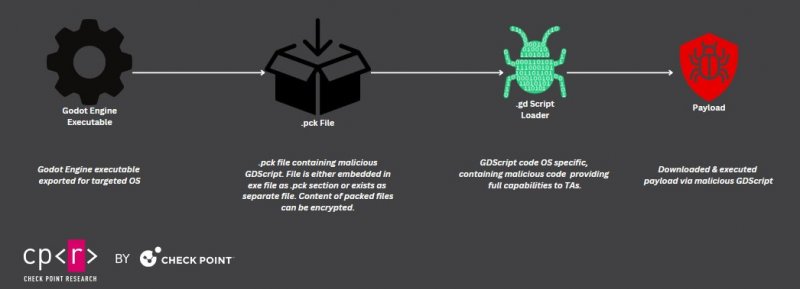

Малварь GodLoader эксплуатирует возможности популярного игрового движка Godot (Godot Engine), чтобы избежать обнаружения. Вредоносу уже удалось заразить более 17 000 систем за три месяца. Новую

Эксперты компании Aqua предупреждают, группировка или человек под ником Matrix связан с масштабными DDoS-атаками. За этими атаками стоит ботнет из устройств интернета вещей (IoT), которые взламывают

СМИ сообщили, что YouTube разослал пользователям уведомления о том, что Роскомнадзор (РКН) внес их ролики с методами обхода блокировок в реестр запрещенной информации на основании ч. 7 ст. 15.1

Сразу две критические уязвимости обнаружены в плагине для защиты от спама, разработанном CleanTalk. Эти баги позволяют неавторизованному злоумышленнику устанавливать и активировать вредоносные

|