Interner Explorer

-ms-interpolation-mode

-ms-radial-gradient

background-position-x

background-position-y

---------------

filter

hasLayout

scrollbar-3dlight-color

scrollbar-arrow-color

scrollbar-base-color

scrollbar-darkshadow-color

scrollbar-face-color

scrollbar-highlight-color

scrollbar-shadow-color

scrollbar-track-color

zoom

---------------

Firefox

-moz-border-bottom-colors

-moz-border-left-colors

-moz-border-right-colors

-moz-border-top-colors

-moz-linear-gradient

-moz-orient

-moz-radial-gradient

-moz-user-select

:-moz-placeholder

::-moz-selection

image-rendering

---------------

Opera

|

-o-linear-gradient

-o-object-fit

-o-radial-gradient

---------------

Safari и Chrome

-webkit-linear-gradient

-webkit-radial-gradient

-webkit-user-select

---------------

@-правила

@charset

@font-face

@import

@media

@page

---------------

Селекторы и их комбинации

A

#id

.class

.class1.class2

*

A B

A > B

A + B

A ~ B

[attr]

[attr='value']

[attr^='value']

[attr$='value']

[attr*='value']

[attr~='value']

[attr|='value']

---------------

Псевдоклассы

:active

:checked

:default

:disabled

:empty

:enabled

:first-child

:first-letter

:first-line

:first-of-type

:focus

:hover

:indeterminate

:invalid

:lang

:last-child

:last-of-type

:link

:not

:nth-child

:nth-last-child

:nth-last-of-type

:nth-of-type

:only-child

:only-of-type

:optional

:read-only

:read-write

:required

:root

:target

:valid

:visited

---------------

Псевдоэлементы

::after (:after)

::before (:before)

::first-letter

::first-line

::selection

---------------

Функции

attr()

calc()

---------------

Значения свойств

Строки

Числа

Проценты

Размер

Адрес

Цвет

Угол

Медиа-запросы

inherit

initial

Школьники из Беларуси привезли четыре медали с международной конференции юных ученых (ICYS-2017). Об этом сообщил пресс-центр Министерства образования. Конференция ICYS-2017 проходила с 16 по 22

Стиральная машина с двумя барабанами и паровой шкаф, который сам восстанавливает стрелки на брюках: компания LG провела презентацию своей передовой бытовой техники по уходу за одеждой в отеле

Сайт РАБОТА. поделился свежей статистикой по рынку труда IT-специалистов в Беларуси. Спрос на айтишников продолжает расти, а более всего востребованы PHP-разработчики. В 1 квартале 2017 года на

Российские военные восстанавливают единственный образец колесно-гусеничной боевой машины пехоты «Объект 19», сообщает Федеральное Агентство Новостей. Над проектом работают специалисты Центрального

Дональд Трамп может заказать колу себе в кабинет нажатием красной кнопки на рабочем столе. Об этом рассказало агентство Associated Press в интервью о первых ста днях работы президента США. «Как

Трюки спецназовцев из КНДР настолько опасны, что кажутся фантастическими. Репортаж, посвященный северокорейской армии, показал телеканал Choson TV. Бойцы переносят удары топором прямо в торс, ломают

Популярное мобильное приложение FaceApp уличили в том, что оно делает чернокожих пользователей светлее - разработчикам пришлось извиниться, рассказывает The Guardian. Сервис FaceApp использует

В минувшие выходные в Минске прошла конференция для тех, кто хочет связать свое будущее с IT-отраслью. На площадке бизнес-инкубатора ПВТ собралось более 550 участников, которым именитые специалисты

Во время раскопок в Сан-Диего американские археологи нашли кости мастодонта со следами повреждений, которые, по-видимому, нанесли древние люди. Датировка костей показала, что мастодонт жил около 130

Принц Саудовской Аравии Турки бин Сауд бин Мохаммед Аль-Сауд избран почетным членом Национальной академии наук — первым в истории главного научного ведомства Беларуси. Такое решение приняли члены

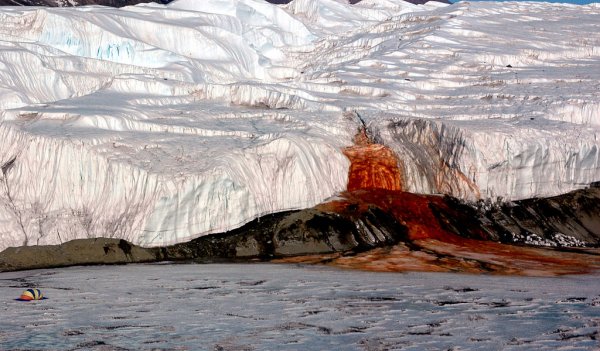

Вода в Кровавый водопад может поступать из большого источника соленой воды, возраст которого превышает миллион лет. Научная работа об этом опубликована в журнале Journal of Glaciology, кратко об

У границ Латвии обнаружили российскую подводную лодку. Об этом заявили Национальные вооруженные силы Латвийской Республики на официальной странице в Twitter, передает ТАСС. В сообщении говорится,

Космический аппарат «Кассини» вышел на связь после первого погружения в зазор между кольцами Сатурна и атмосферой планеты. Об этом рассказывает сайт NASA. Ширина зазора между кольцами и верхней

В США разрабатывается оружие, способное уничтожить любую цель на планете в течение часа. Об этом заявил генерал-лейтенант Виктор Познихир, первый заместитель начальника главного оперативного

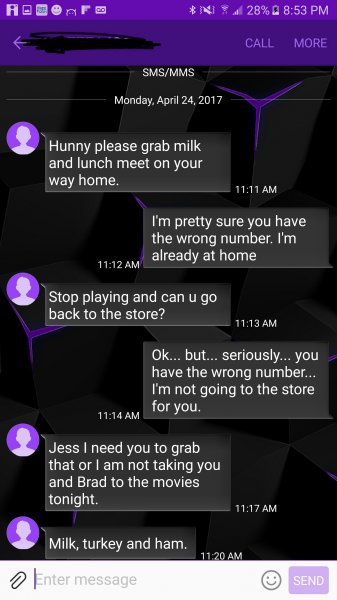

Мать 18-летней девушки написала ей SMS с просьбой купить продуктов, но ошиблась номером. Следующие два часа владелец номера пытался это ей объяснить. На скриншоты переписки, опубликованные на Imgur,

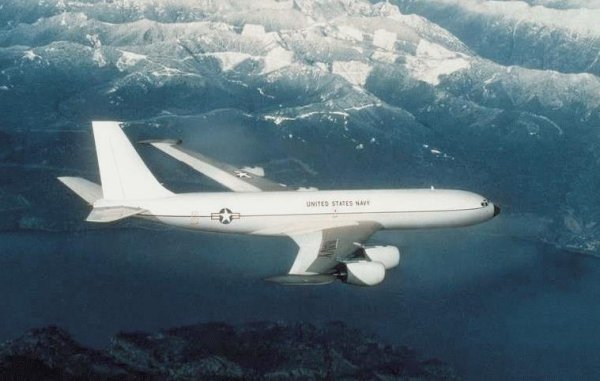

Самое опасное оружие американской армии не F-22 Raptor, эсминцы класса Arleigh Burke или даже новый авианосец USS Gerald R. Ford, а переделанный авиалайнер, который не несет никакого оружия, но

В начале апреля Apple получила разрешение на тестирование беспилотных автомобилей в Калифорнии и не стала долго ждать. В Кремниевой долине обнаружен белый кроссовер Lexus RX450h с набором датчиков,

Искусственный интеллект может в итоге привести к гибели человеческой цивилизации. Об этом в рамках Глобальной конференции мобильного интернета заявил известный британский ученый Стивен Хокинг,

Социальные сети «ВКонтакте», «Одноклассники» и «Мой мир» вводят платную подписку на музыку. Об этом сообщили «Ведомости». Подписка будет работать как в десктопных версиях социальных сетей, так и в

Новую популяцию находящейся под угрозой вымирания калимантанской кошки удалось обнаружить на острове Борнео (Калимантан). Самец оказался запечатлен одной из 52 автоматических камер, расставленных

Минобороны РФ испытывает для Вооруженных сил новый отечественный заменитель крови, переносящий кислорода больше, чем аналоги. Об этом сообщает ТАСС. Его финальные испытания пройдут в июне, сообщил

Поисковая экспедиция, организованная Минобороны России, отыскала в реке Дон фрагменты немецкого штурмового орудия Sturmgeschutz III (StuG III). Самоходка лежала в прибрежной зоне в районе

Место затонувшего вчера в Черном море близ Босфора разведывательного корабля «Лиман» займет более эффективное судно связи проекта 18 280 «Иван Хурс», сообщает «Российская газета». По словам бывшего

Военный блог «Центра анализа и стратегий» опубликовал фотографию сгоревшего бронеавтомобиля АМН 233 114 «Тигр-М». Раньше изображения уничтоженных броневиков этого класса в Сирии в Сети не

Два года назад «в режиме строгой секретности» в Минске начали набирать ИТ-специалистов для нового проекта. Запускали его Тальмон Марко и Игорь Магазиник, основатели известного мессенджера Viber.

Сегодня в Беларуси официально начались продажи главных смартфонов Samsung 2017 года — Galaxy S8 и Galaxy S8+. Торжественная часть прошла в ТРЦ Galleria Minsk в центре столицы. Как сообщил в ходе

Крупнейший корабль морских сил самообороны Японии будет охранять американские суда снабжения, которые сопровождают авианосец «Карл Винсон» в походе к Корейскому полуострову. Это первая операция

В апреле стоимость принципа тарификации «Открытый интернет» от мобильного оператора МТС стала немного выше. Правда, о новых ценах абоненты узнали только в конце месяца. «Открытый интернет» —

Котенок по кличке Шанель потерялся. Хозяева целый час искали его по всему дому, пока не обнаружили внутри коробки с салфетками. Фотографии пропажи опубликовала в Twitter американская модель Бритни

На днях глобальный онлайн-сервис по заказу такси Gett приобрел проект Juno, созданный основателями Viber Тальмоном Марко и Игорем Магазинником. Сегодня стало известно, что основатели проекта

Перемещения во времени возможны теоретически, но человечество пока не располагает необходимыми материалами для постройки «машины времени». Научная работа об этом опубликована в журнале Classical and

Пару недель назад мы опубликовали репортаж из сборочного цеха первых белорусских моноблоков «Тесла». Материал вызвал широкое обсуждение — кто-то хвалил белорусов, выпускающих необычные для нас

Ученые в США установили, что курение ослабляет ген, отвечающий за защиту сосудов, что в свою очередь повышает риск возникновения тромбов. Об этом сообщает Русская служба Би-би-си. Как отмечают

Музыкальные мобильные приложения Piano и Beat Maker Go! от компании Gismart попали в финал премии Appy Awards в номинации «Музыка». Всего в финал в этом году прошли 93 приложения, выделенных в 32

На официальной страничке Twitter Минобороны России была опубликована фотография кота, который принимал участие в дальнем морском походе к берегам Сирии. Первый кот, участвовавший в дальнем походе

Учения «Запад-2017», в которых будет задействовано около 3000 российских военнослужащих и 280 единиц военной техники, вызвали множество опасений в Прибалтике и в Украине. В этих странах не

Глава компаний Tesla и SpaceX Илон Маск впервые показал, как будет работать его тоннель под Лос-Анджелесом. Об этом пишет vc.ru со ссылкой на Business Insider. Над бурением тоннеля работает новая

Магнитный воротник, разработанный в США, может стать «революционным решением» в борьбе с храпом, сообщает Daily Mail. Он будет работать одновременно со вторым неодимовым магнитом, имплантированным в

В провинции Идлиб могли быть использованы авиабомбы советского производства, предназначенные именно для проведения химических атак, утверждает организация Human Rights Watch (HRW). Об этом пишет

Интересную иллюзию опубликовал один из пользователей reddit. Постоянно двигающиеся крестики «сбивают с толку» ваш мозг, который пытается определить, какого все-таки цвета фон картинки. Белые

|