Interner Explorer

-ms-interpolation-mode

-ms-radial-gradient

background-position-x

background-position-y

---------------

filter

hasLayout

scrollbar-3dlight-color

scrollbar-arrow-color

scrollbar-base-color

scrollbar-darkshadow-color

scrollbar-face-color

scrollbar-highlight-color

scrollbar-shadow-color

scrollbar-track-color

zoom

---------------

Firefox

-moz-border-bottom-colors

-moz-border-left-colors

-moz-border-right-colors

-moz-border-top-colors

-moz-linear-gradient

-moz-orient

-moz-radial-gradient

-moz-user-select

:-moz-placeholder

::-moz-selection

image-rendering

---------------

Opera

|

-o-linear-gradient

-o-object-fit

-o-radial-gradient

---------------

Safari и Chrome

-webkit-linear-gradient

-webkit-radial-gradient

-webkit-user-select

---------------

@-правила

@charset

@font-face

@import

@media

@page

---------------

Селекторы и их комбинации

A

#id

.class

.class1.class2

*

A B

A > B

A + B

A ~ B

[attr]

[attr='value']

[attr^='value']

[attr$='value']

[attr*='value']

[attr~='value']

[attr|='value']

---------------

Псевдоклассы

:active

:checked

:default

:disabled

:empty

:enabled

:first-child

:first-letter

:first-line

:first-of-type

:focus

:hover

:indeterminate

:invalid

:lang

:last-child

:last-of-type

:link

:not

:nth-child

:nth-last-child

:nth-last-of-type

:nth-of-type

:only-child

:only-of-type

:optional

:read-only

:read-write

:required

:root

:target

:valid

:visited

---------------

Псевдоэлементы

::after (:after)

::before (:before)

::first-letter

::first-line

::selection

---------------

Функции

attr()

calc()

---------------

Значения свойств

Строки

Числа

Проценты

Размер

Адрес

Цвет

Угол

Медиа-запросы

inherit

initial

При пентестах социальные сети часто обходят стороной — они считаются личным пространством пользователя. Тем не менее для злоумышленников социальные сети — незаменимый источник информации. Сегодня мы

Разведка по открытым источникам — не только увлекательное занятие само по себе, но и важный навык, который бывает полезен в настоящих расследованиях. Опытные следопыты обычно применяют специальный

Когда на сайт можно загрузить картинку, это повод для поиска уязвимостей. В этой статье я расскажу, как определять ПО, которое используется для обработки картинок, а затем мы проэксплуатируем

В этом райтапе мы проведем MITM-атаку на службу SSH, чтобы заполучить логин и пароль пользователя. Но сначала попентестим веб‑сервер, найдем уязвимость LFI и, проникнув в систему, повысим привилегии

В этом райтапе я покажу, как производить запись данных в Redis благодаря ошибке в настройках Nginx. Также мы проанализируем исходники веб‑приложений, чтобы найти ряд векторов для атаки: LFI,

Наверняка ты уже наслышан о такой штуке как СОРМ. Ее ставят у российских провайдеров, чтобы спецслужбы могли в случае надобности заглядывать в проходящий трафик. В этой статье я покажу, как

Многие знают, как создать шелл‑код для обычных машин с архитектурой x86. Про это написана куча мануалов, статей и книг, но многие современные девайсы, включая смартфоны и роутеры, используют

В этой статье мы с тобой напишем полноценную пермутирующую реализацию техники API Hashing, что позволит раз и навсегда скрыть импорты от глаз антивируса. Впервые технику API Hashing я увидел в

В этом райтапе я познакомлю тебя с протоколом gRPC компании Google, затем обнаружим и проэксплуатируем SQL-инъекцию для SQLite. При повышении привилегий используем уязвимость в сервисе pyLoad.

Когда тебе нужно заставить сотрудников техподдержки выдать креды и привилегии в macOS, но так, чтобы они при этом ничего не заподозрили, можно смело предлагать завершить установку легитимного ПО,

ChatGPT сейчас разве что в котлеты не кладут. В этой статье мы расскажем, как в проекте по социальной инженерии с помощью форка библиотеки для Gophish рассылать QR-коды вместо обычных ссылок, чтобы

Прежде чем применять технику NTLM Relay, необходимо собрать информацию об исследуемом объекте и выбрать первоочередные цели. Но как это сделать, если атакуемая сеть насчитывает многие десятки или

Сегодня мы познакомим тебя с четырьмя лучшими работами с Pentest Award из номинации Bypass. Тебя ждут: взлом FortiNAC через вредоносный ключ активации, захват Bitrix в обход WAF, опыт написания

Сегодня мы публикуем три работы, получившие Pentest Award в номинации Fuck the Logic. В первой речь пойдет о баге, позволявшем бесконечно выводить деньги с криптобиржи, во второй — о захвате чужих

В этом райтапе я покажу, как эксплуатировать SQL-инъекцию в SQLite, обращаясь к базе через веб-сокет. Также пореверсим приложение на Python 3, скомпилированное для Linux, и повысим привилегиии на

В этой статье я расскажу о том, как я связал в цепочку несколько проблем безопасности с целью удаленного выполнения кода (RCE) на серверах компании VK. Я описал свои шаги в подробностях, чтобы

В августе 2023 года прошла церемония награждения Pentest Award — премии для специалистов по тестированию на проникновение. Мы опубликуем лучшие работы из каждой номинации и начнем с пробива

Выбор беспроводных наушников может зависеть от различных факторов. Интернет-магазин Aivas.kz предлагает учесть важные аспекты при покупке этого необходимого гаджета:

Когда простых идентификаторов для контроля доступа становится недостаточно, многие думают о внедрении более совершенного решения — Mifare. Но так ли эти устройства безопасны, как обещает

Эту тачку «безумного» уровня сложности я штурмовал почти три месяца. Чего здесь только не встретилось: уязвимость в OpenStack, реверс приложения для Android и подделка сертификатов, баг в Apache

В этой статье мы разберемся в работе простого генератора электрических импульсов и сконструируем полезный прибор для поиска неисправных электролитических конденсаторов в электронных схемах. А чтобы

Выбрать правильный чехол для своего гаджета не всегда легко. Расскажем о том, на что следует обращать внимание.

Valorant на Windows 11 работает без ошибок при соответствии ПК / ноутбука минимальным требованиям и при наличии модуля TPM 2.0. …

В этом райтапе мы с тобой поднимем привилегии в контейнере Docker, затем совершим побег из него и заюзаем CVE-2021-41091 для захвата рута на хостовой машине. Но сначала нужно будет взломать сайт и

Зачем вообще выбирать базу данных? Почему нельзя просто взять ту, с которой уже работал, и использовать ее? Часто это оправданный выбор, но для чего же тогда создано почти 500 разных СУБД? Давай

Клубника, вне всякого сомнения, является одной из самых популярных ягод. К ее преимуществам традиционно относят изумительный вкус, идеальное сочетания сладости и легкой кислинки, способность утолять

Зоркий глаз антивируса так и норовит обнаружить наши пейлоады! Давай покажу, как скрыть все импорты, чтобы спрятаться от назойливого внимания антивирусных программ. Мы попробуем мимикрировать под

В сегодняшнем райтапе я покажу способы эксплуатации уязвимостей LFI и Neo4j Injection. Затем мы найдем и заюзаем баг внедрения произвольных команд, а после сделаем вредоносный пакет Python,

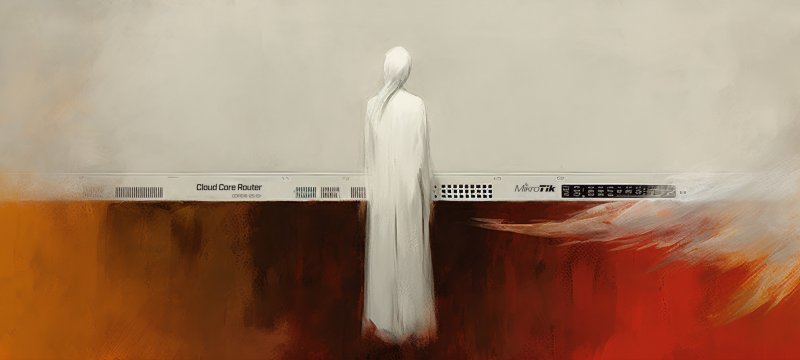

Это авторское исследование о безопасности оборудования MikroTik с точки зрения атакующего. Оборудование MikroTik крайне популярно и нередко становится жертвой разных атак. Я сделаю акцент на

Устройства MikroTik можно часто встретить в корпоративных сетях, однако конфиги в большинстве случаев оставляют желать лучшего и открывают возможность для целого ряда атак. В этой статье я рассмотрю

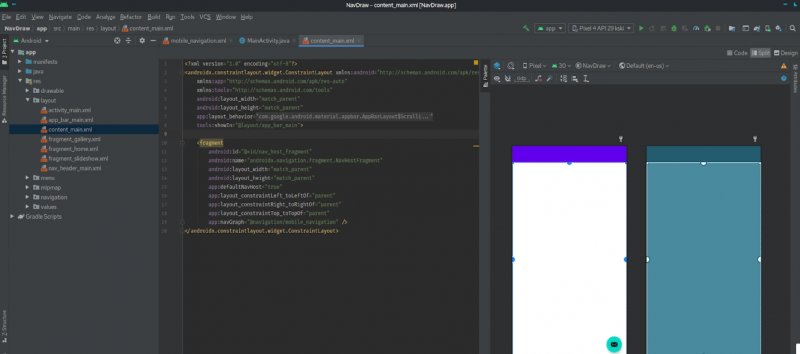

Популярность мобильных устройств растет, а вместе с ней — возникающее у компаний желание обзавестись собственным приложением. Это удобно для клиента: можно покупать товары, бронировать услуги,

В этом райтапе я покажу сразу несколько видов атак на веб‑приложения: мы проэксплуатируем XSS и SSRF, затем проведем инъекцию NoSQL, а получив доступ к скрытому сайту, найдем уязвимость внедрения

Flipper Zero называют хакерским мультитулом, а хакеры — это люди, которые любят во всем покопаться сами. Разработчики об этом прекрасно знали и приложили к «Флипперу» его полные схемы, исходный код

Закрепление, постэксплуатация и эксфильтрация — три неотъемлемых этапа каждой атаки. В этой статье мы проведем расследование инцидента: поищем артефакты, сдампим сетевой трафик и деобфусцируем

Спуфинг‑атаки просты в исполнении, но при этом несут огромный импакт. В этой статье мы поговорим о них с точки зрения защитников. Сложность в том, чтобы с умом интегрировать решения сетевой

Техники кибератак совершенствуются год от года. Если ты интересуешься информационной безопасностью или трудишься в этой сфере, важно быть в курсе, каким арсеналом пользуются современные

Давно прошли времена травоядного интернета, когда машина, светящая неприкрытым сетевым стеком на белом адресе имела хорошие шансы жить годами, а слово CVE знала лишь кучка специалистов. Статистика

Начав прохождение этой машины с базового аудита сервиса, мы найдем уязвимость в нем, получим доступ к серверу и обнаружим на нем критически важные данные. Для повышения привилегий получим доступ к

Хочешь узнать, как обойти антивирусные программы с помощью системных вызовов? Мы раскроем секреты этой захватывающей техники, перепишем известный инструмент, попрограммируем на ассемблере и поищем

В этом райтапе я разберу атаку на веб-консоль Flask Werkzeug, работу с удаленным отладчиком Chrome и покажу, как эксплуатировать нашумевшую уязвимость в sudoedit для чтения произвольных файлов в

|