Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Малварь Dofoil, атаковавшая 400 000 машин за 12 часов, использовала торрент-клиент MediaGet - «Новости»

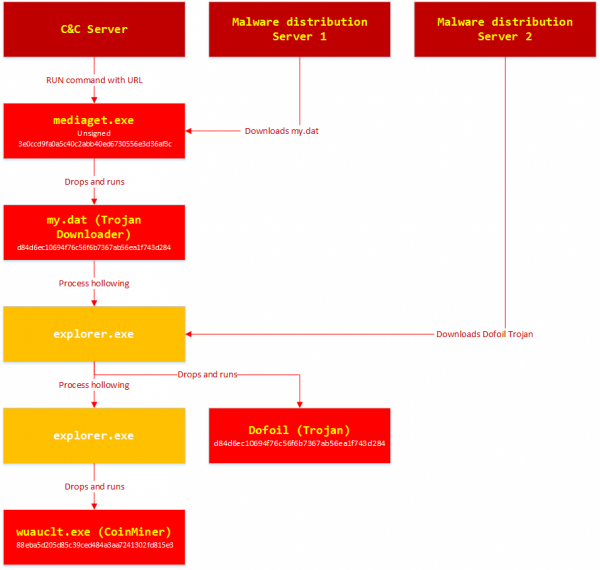

На прошлой неделе специалисты компании Microsoft рассказали, что в 6 марта 2018 года Windows Defender помог остановить стремительное распространение малвари Dofoil (она же Smoke Loader), заразившей майнером криптовалюты Electroneum более 400 000 устройств всего за 12 часов.

Сообщалось, что 73% попыток заражения пришлись на Россию, 18% на Турцию, а еще 4% на Украину. Интересный нюанс заключался в том, что о способе распространения малвари, который позволил злоумышленникам охватить столь широкую аудиторию за такое небольшое время, в изначальном отчете Microsoft ничего сказано не было.

Теперь исследователи опубликовали отчет, в котором данный инцидент описывается более подробно. Как оказалось, в качестве вектора распространения вредоноса злоумышленники использовали популярное торрент-приложение MediaGet, созданное российскими разработчиками.

Сообщается, что неизвестные планировали атаку как минимум с середины февраля 2018 года и сумели распространить среди пользователей вредоносную версию файла mediaget.exe, воспользовавшись механизмом автоматического обновления популярного торрент-клиента.

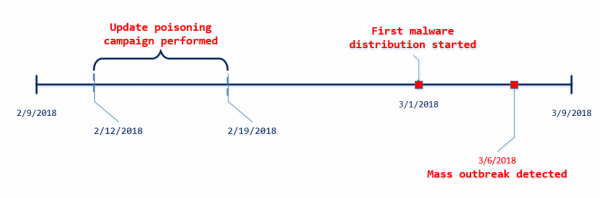

Хронология событий

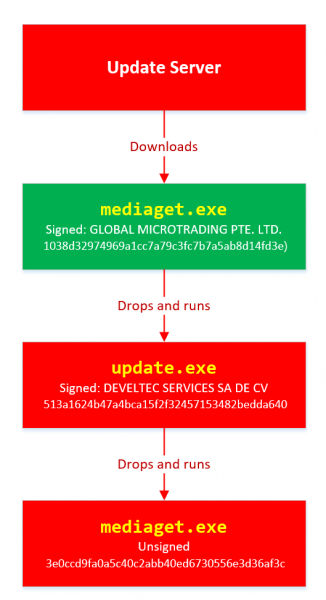

«Подписанная версия mediaget.exe загружала и исполняла программу update.exe, что приводило к установке новой версии mediaget.exe. Новый mediaget.exe обладал такой же функциональностью, как и оригинальная версия, но также имел дополнительную бэкдор-функциональность», — пишут специалисты.

Эксперты полагают, что разработчики MediaGet сами стали жертвой атаки хакеров, как это недавно произошло с разработчиками приложения CCleaner. Напомню, что в ходе того инцидента пострадали более 2,3 млн пользователей. Еще раньше, в 2016 году, похожей атаке подверглись разработчики торрент-клиента Transmission.

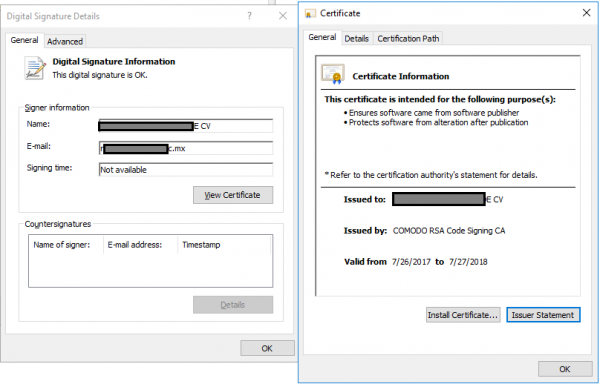

Судя по всему, атака MediaGet произошла между 12 и 19 февраля. Пытаясь замаскировать свою малварь, злоумышленники даже воспользовались сертификатом, украденным у неназванной сторонней компании, который был применен для подписи вредоносных файлов. В итоге ворованный сертификат позволил малвари обмануть механизм валидации легитимной версии MediaGet.

Фото: DepostPhotos

- © Специалисты Microsoft остановили малварь, заразившую более 400 000 устройств за 12 часов - «Новости»

- © Новая версия Mirai превращает зараженные IoT-устройства в прокси - «Новости»

- © Эксперты изучают вирус Olympic Destroyer, вызвавший проблемы во время открытия Олимпиады в Пхенчхане - «Новости»

- © Dridex распространяется через скомпрометированные FTP - «Новости»

- © Скрытый майнер для macOS распространился через компрометацию MacUpdate - «Новости»

- © Кампания Zealot направлена на серверы под управлением Windows и Linux, чтобы майнить Monero - «Новости»

- © Установка майнинговой малвари на серверы Oracle WebLogic принесла преступникам более 220 000 долларов - «Новости»

- © Малварь RottenSys обнаружена на 5 млн Android-устройств, некоторые из которых были заражены «из коробки» - «Новости»

- © Windows Defender будет удалять подозрительные утилиты для «чистки» и «оптимизации» - «Новости»

- © Преступники зарабатывают миллионы долларов с помощью троянов-майнеров и кибершпионских техник - «Новости»

|

|

|