Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

В Google Play нашли трояна, который подписывал пользователей на платные услуги - «Новости»

В каталоге приложений Google Play в очередной раз нашли малварь. Специалисты «Доктор Веб» сообщили об обнаружении вредоноса Android.Click.245.origin, который по команде злоумышленников загружает сайты, где пользователей обманом подписывают на платные контент-услуги. В некоторых случаях оформление подписок выполняется автоматически, после нажатия кнопки для «скачивания» программ.

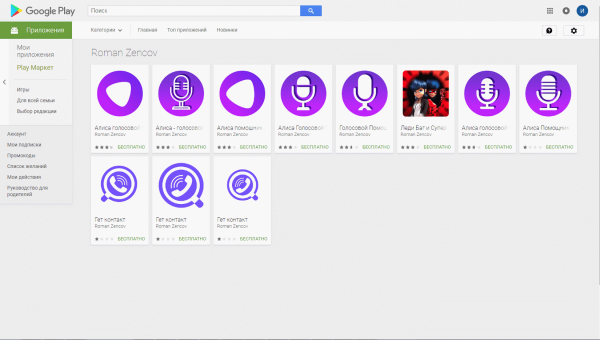

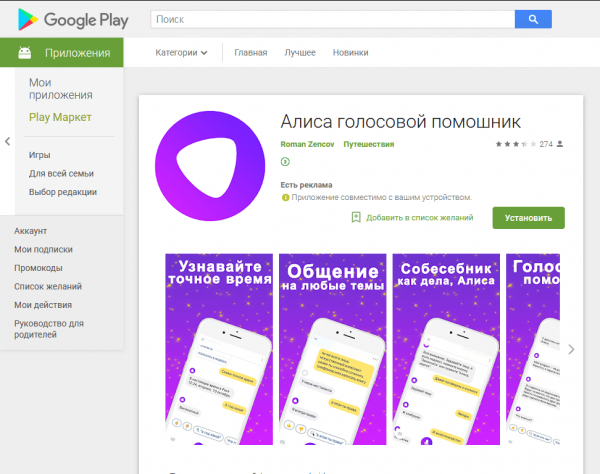

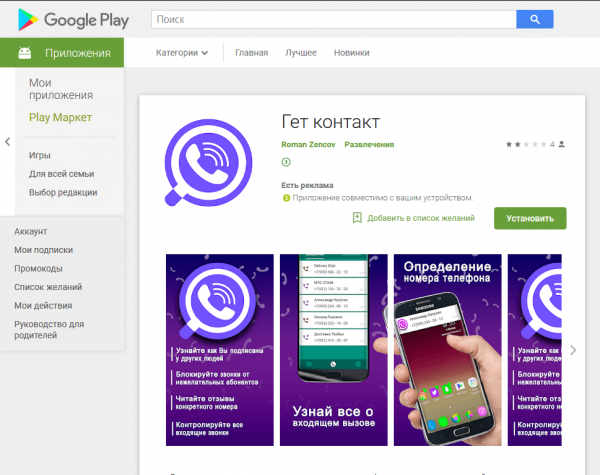

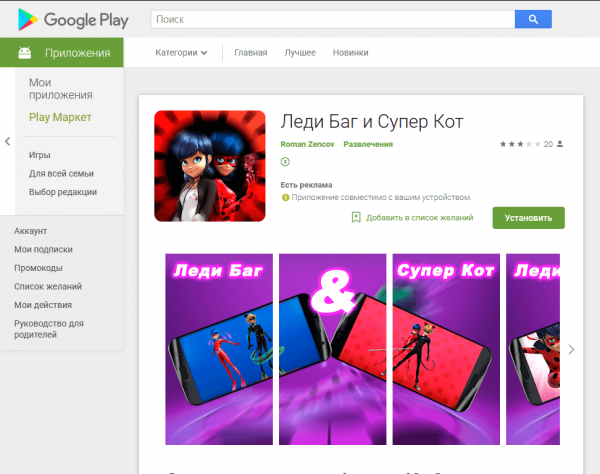

Малварь распространялась от лица разработчика Roman Zencov и маскировалась под известные приложения, включая еще не вышедшую для Android игру Miraculous Ladybug & Cat Noir, нашумевшую программу GetContact, а также голосового помощника «Алиса» (встроен в приложения компании «Яндекс» и отдельно пока недоступен). Исследователи пишут, что одна из троянских программ входила в тридцатку наиболее популярных новинок каталога Google Play. Причем у этих программ не было никаких полезных функций. Их основная задача – загрузка веб-страниц по команде злоумышленников.

После уведомления от специалистов «Доктор Веб» разработчики Google удалили Android.Click.245.origin из каталога. Однако в общей сложности приложения-подделки успели установить свыше 20 000 пользователей.

После запуска малварь соединялась с управляющим сервером злоумышленников и ожидала от него задания. В зависимости от IP-адреса зараженного устройства троян получал ссылку на определенный сайт, который было необходимо загрузить. Переход по полученной ссылке осуществлялся с использованием WebView.

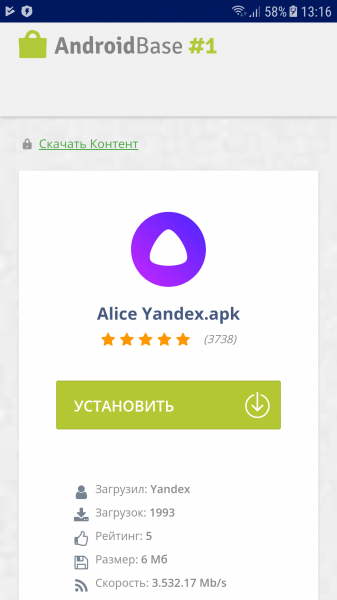

Если мобильное устройство было подключено к интернету через Wi-Fi, пользователю предлагали установить интересующее его приложение, нажав на соответствующую кнопку. Например, если жертва запускала программу-подделку голосового помощника «Алиса», мог быть подготовлен файл Alice Yandex.apk.

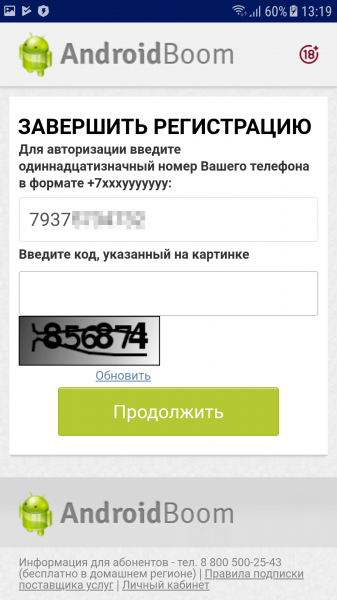

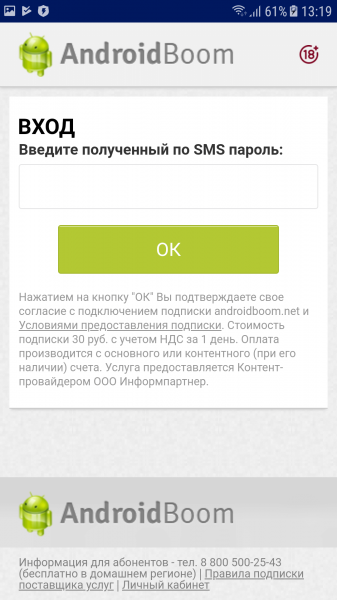

При попытке загрузки указанного файла у пользователя запрашивали номер мобильного телефона для некоей авторизации или подтверждения скачивания. После ввода номера пользователю действительно отправлялся проверочный код, который необходимо было указать на сайте для завершения «загрузки». Однако никаких программ после этого жертва не получала, вместо этого ее подписывали на платную услугу.

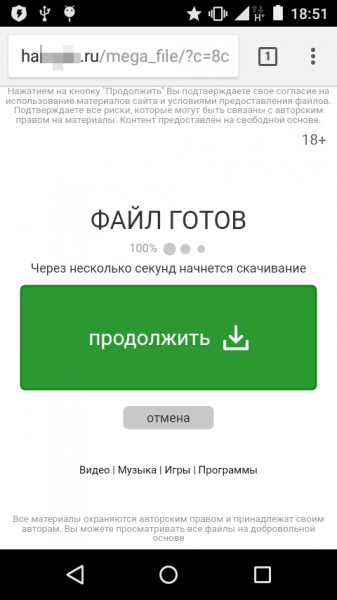

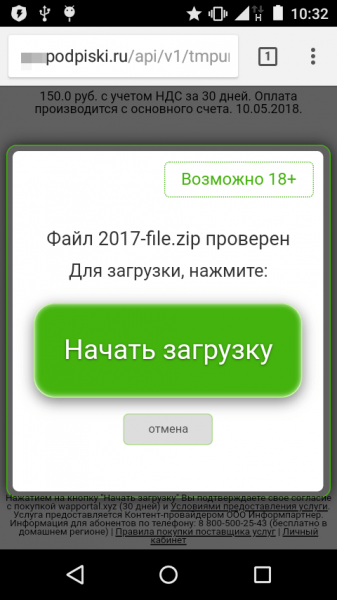

Если же зараженное устройство было подключено к интернету через мобильное соединение, загружаемый трояном сайт выполнял несколько перенаправлений, после чего Android.Click.245.origin открывал конечный адрес в браузере Google Chrome. На странице пользователю предлагалось нажать на кнопку «Продолжить» для скачивания некоего файла, после чего происходило перенаправление на другой сайт, с которого якобы и происходит загрузка. Если жертва соглашалась начать загрузку, нажав на соответствующую кнопку, ее автоматически подписывается на одну из дорогостоящих услуг, за использование которой каждый день будет взиматься плата. Происходило это за счет использования технологии Wap-Click. Дело в том, что доступ к таким сервисам предоставляется без предварительного ввода номера телефона и кодов подтверждения из SMS.

Аналитики «Доктор Веб» отмечают, что подключение ненужных контент-услуг – один из самых распространенных и давно известных способов незаконного заработка злоумышленников. Однако оформление таких премиум-подписок через сервис Wap-Click представляет особую опасность, ведь фактически это происходит без какого-либо явного информирования абонентов и часто используется недобросовестными контент-провайдерами.

- © Малварь в Google Play маскируется под популярные легитимные приложения - «Новости»

- © В Google Play обнаружен банковский троян, нацеленный на российских пользователей - «Новости»

- © Из Google Play удалили рекламного вредоноса HiddnAd, загруженного более 500 000 раз - «Новости»

- © В Google Play нашли фишинговое приложение, нацеленное на пользователей 21 банка - «Новости»

- © Обнаружена первая малварь для Android, написанная на языке Kotlin - «Новости»

- © Фальшивые сайты Google Play угрожают российским пользователям - «Интернет»

- © Google Play очистили от десятков вредоносных приложений-фонариков - «Новости»

- © В популярных Android-приложениях нашли "троянца", крадущего личную информацию | - «Интернет и связь»

- © Мобильный банкер BankBot снова сумел проникнуть в Google Play - «Новости»

- © Более 50 приложений в Google Play содержали малварь GhostTeam - «Новости»

|

|

|