Сегодня мы проанализируем приложение для Android, подберемся к скрытому сайту, поработаем с платформой Cachet, чтобы получить доступ к хосту, и рекомпилируем приложение, чтобы повысить привилегии.

За всю свою карьеру сетевого инженера я повидал немало сетей, где использовалось оборудование Cisco. И в большинстве случаев это оборудование работало с конфигурацией по умолчанию, что ставит

В наше время чтобы обзавестись наличными, достаточно сделать полезную программу или сервис и подключить платежи. Сегодня я покажу тебе, как смастерить собственный скрипт для приема оплаты на кошелек

В марте 2022 года корейский бренд Samsung выпустил новенькое бюджетное устройство под названием Samsung Galaxy A13. Модель отличается невысоким ценником и весьма презентабельным дизайном

Недавно окунулся в волшебный мир парсинга чатов в «Телеграме» и был удивлен, сколько однотипных вопросов задают, какой низкий уровень понимания у людей, нуждающихся в парсинге, и

В этом райтапе я покажу процесс атаки на Active Directorу с помощью популярного инструмента Cobalt Strike. Мы проведем базовый сбор информации, чтобы получить первоначальный доступ, затем последим

Сегодня мы с тобой попрактикуемся в расследовании инцидентов и решим лабораторную работу HawkEye с ресурса CyberDefenders. Научимся разбирать сетевой трафик, извлекать артефакты и восстановим

Казалось бы, макровирусы давно и безвозвратно ушли в прошлое. Уж что-что, а вредоносные макросы в документах Office современные антивирусные программы должны обнаруживать легко и непринужденно.

В этом райтапе мы проанализируем приложение для Android, чтобы найти уязвимость на сервере, а затем повысим привилегии с помощью уязвимости в sudo. Наша цель — захватить «легкую» машину RouterSpace

Сегодня мы с тобой научимся находить любые типы циклов в коде реальных программ на языках высокого уровня — построенных с оптимизацией и без нее. Это один из шагов, с которым ты столкнешься при

В этом райтапе я покажу прохождение средней по сложности машины с площадки Hack The Box под названием Undetected. Ее фишка в том, что мы пройдем путь по чужим бэкдорам: от веба до получения доступа

В сегодняшнем райтапе мы с тобой снова попентестим WordPress: проэксплуатируем SQL-инъекцию, получим доступ к хосту через загрузку файлов в обход WAF, повысим привилегии с помощью инъекции в rsync.

Вопрос свободного доступа к блокируемому или подвергаемому цензуре контенту остро стоит во многих странах. «Хакер» уже писал о том, как за свободу слова борется Tor Project. Сегодня мы поговорим об

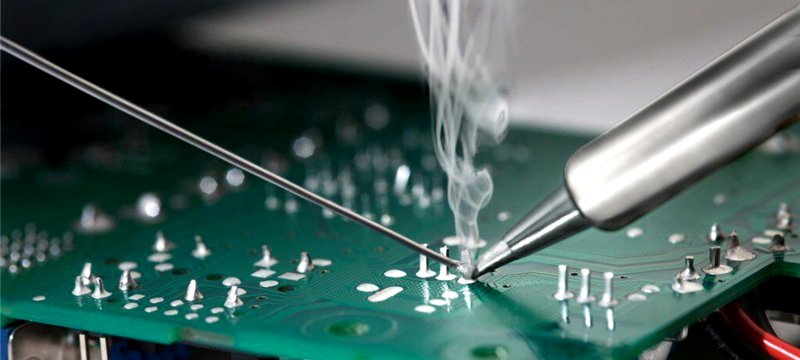

Уметь паять невероятно полезно: ты можешь самостоятельно чинить электрические устройства или создавать собственные. Наверняка в детстве ты держал в руках паяльник, но если с тех пор так и не

Если обстоятельства вынуждают тебя использовать старый iPhone, на который уже невозможно установить современные приложения, единственный выход — джейлбрейк. Он позволяет не только поставить на

В сегодняшней статье мы изучим все типы циклов, которые могут встретиться в языках программирования высокого уровня. Увидим, какие способы есть у компилятора для отражения их в двоичном виде.

Есть множество способов определять время: по солнцу, по часам на компьютере, по запаху обеда у соседей. Но пожалуй, самый хакерский — это бинарные часы. В этой статье я покажу, как самостоятельно

Сегодняшняя статья затрагивает малоизученную тему — разработку вредоносного ПО на языке Go. Обычно он используется для системного программирования. Однако мы поговорим о вирусе, нацеленном на

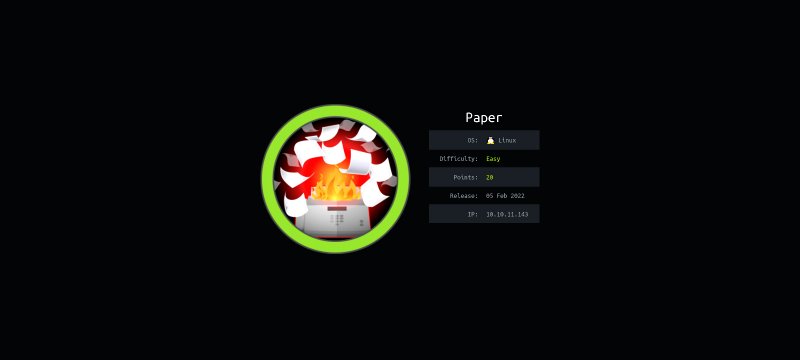

В сегодняшнем райтапе мы проэксплуатируем уязвимости в популярной CMS WordPress, корпоративном мессенджере RocketChat, а также разберем одну из самых нашумевших уязвимостей — Polkit LPE. Все это в

В этой статье мы проведем расследование инцидента на примере лабораторной работы MrRobot с ресурса CyberDefenders. Мы научимся извлекать основные артефакты из образов оперативной памяти Windows и

Сегодня поговорим об одной из продвинутых техник уклонения от средств защиты при использовании фреймворков Command & Control — динамическом сокрытии шелл-кода в памяти ожидающего процесса. Я

С развитием цифровых коммуникаций мессенджеры стали неотъемлемой частью повседневной жизни. Однако, в сети Интернет сохраняются угрозы для безопасности личной переписки и звонков

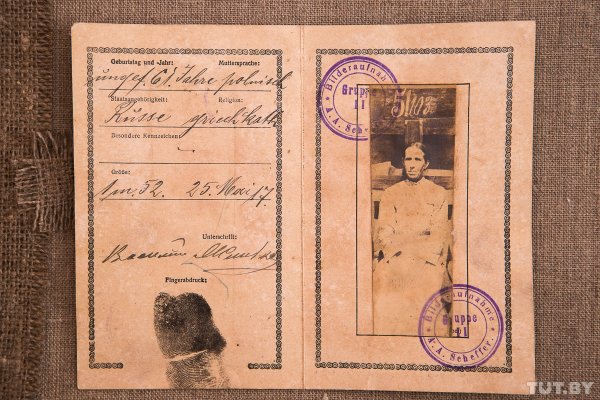

«Пишу вам письмо, мои дорогие братья, вам, мама, сестра и дети. Пусть это письмо послужит мне спасением. Лети, мое письмецо, на мою родину и неси от меня веселую новость, что я здоров благодаря ...

В этой статье мы изучим оператор выбора switch. Давай разберемся, какие формы он может принять в двоичном коде, как разные компиляторы транслируют его и как его найти в дизассемблированном коде по

Сегодня мы с тобой пройдем путь от базового сканирования сайта до эксплуатации уязвимости типа LFI и загрузки шелла. Для захвата рута нам понадобится найти уязвимость в приложении на Java. А

Под давлением обстоятельств некоторые компании переходят на Linux и свободное ПО. Когда переходишь с Windows на Linux, хочется сохранить удобное окружение и привычное средство автоматизации, роль

В нашем полном опасностей мире нужно уметь защищать свою жизнь, имущество, трафик и фоточки с котиками. В этой статье я расскажу, как настроить защищенный канал связи, который будет сложно отличить

Когда iPhone отключен, большинство его беспроводных чипов продолжают функционировать. На новейших моделях iPhone при отсутствии питания продолжают работать Bluetooth, коммуникация NFC и беспроводная

В этом райтапе я покажу, как эксплуатировать Adminer, OpenTSDB и OpenCATS. Для повышения привилегий будем использовать комбинацию уязвимостей и неправильных конфигураций ПО: уязвимость OpenCATS для

Без микросхем не обходится ни одно современное электронное устройство. Внутри этих «многоножек» могут прятаться десятки маленьких транзисторов. В этой статье разберем, как комбинировать их между

Существует множество способов повысить отказоустойчивость и надежность в корпоративных сетях. Часто для этого применяются специальные протоколы первого перехода FHRP. Из этой статьи ты узнаешь, как

В этой статье мы исследуем вредоносный файл на примере лабораторной работы Ransomed с ресурса CyberDefenders. Мы научимся вручную распаковывать код, определим технику внедрения вредоносной программы

В этом райтапе я покажу, как получить доступ к хосту благодаря информации, найденной при сканировании SNMP, затем мы проэксплуатируем уязвимости в Pandora FMS. Для повышения привилегий

Сегодня тебя ждет масса практических примеров — дизассемблированных листингов, на которых мы будем изучать представление условных переходов различными компиляторами. Таким образом, ты узнаешь, как

Два месяца назад я оказался без десктопа и решил заменить его айпадом с клавиатурой. Сегодня я вкратце расскажу о своих приключениях и о том, можно ли кодить на айпаде (спойлер: можно!). Если

Монитор с классическим кинескопом сейчас можно отыскать разве что в музее или на блошином рынке, да и там они попадаются нечасто. Тем интереснее построить такой своими руками! В этой статье мы

Программировать для Android можно не только на Java или Kotlin. Разработчики на С# имеют возможность создавать мобильные приложения с помощью платформы Xamarin. Сегодня мы поговорим о том, как

Уязвимости обнаруживают не только в операционных системах и софте для компьютеров или мобильных устройств. Исследователи из SEC Consult Vulnerability Lab недавно нашли любопытную уязвимость в

Сегодня мы приступим к подробному изучению условного хода выполнения программ. Без него невозможно представить программирование как таковое. Мы начнем наше погружение с условных операторов и

В этом райтапе мы используем LFI для получения исходного кода приложения, XSS — для получения фингерпринта пользователя, обойдем авторизацию через HQL-инъекцию, заюзаем баг в приложении на Java и