Interner Explorer

-ms-interpolation-mode

-ms-radial-gradient

background-position-x

background-position-y

---------------

filter

hasLayout

scrollbar-3dlight-color

scrollbar-arrow-color

scrollbar-base-color

scrollbar-darkshadow-color

scrollbar-face-color

scrollbar-highlight-color

scrollbar-shadow-color

scrollbar-track-color

zoom

---------------

Firefox

-moz-border-bottom-colors

-moz-border-left-colors

-moz-border-right-colors

-moz-border-top-colors

-moz-linear-gradient

-moz-orient

-moz-radial-gradient

-moz-user-select

:-moz-placeholder

::-moz-selection

image-rendering

---------------

Opera

|

-o-linear-gradient

-o-object-fit

-o-radial-gradient

---------------

Safari и Chrome

-webkit-linear-gradient

-webkit-radial-gradient

-webkit-user-select

---------------

@-правила

@charset

@font-face

@import

@media

@page

---------------

Селекторы и их комбинации

A

#id

.class

.class1.class2

*

A B

A > B

A + B

A ~ B

[attr]

[attr='value']

[attr^='value']

[attr$='value']

[attr*='value']

[attr~='value']

[attr|='value']

---------------

Псевдоклассы

:active

:checked

:default

:disabled

:empty

:enabled

:first-child

:first-letter

:first-line

:first-of-type

:focus

:hover

:indeterminate

:invalid

:lang

:last-child

:last-of-type

:link

:not

:nth-child

:nth-last-child

:nth-last-of-type

:nth-of-type

:only-child

:only-of-type

:optional

:read-only

:read-write

:required

:root

:target

:valid

:visited

---------------

Псевдоэлементы

::after (:after)

::before (:before)

::first-letter

::first-line

::selection

---------------

Функции

attr()

calc()

---------------

Значения свойств

Строки

Числа

Проценты

Размер

Адрес

Цвет

Угол

Медиа-запросы

inherit

initial

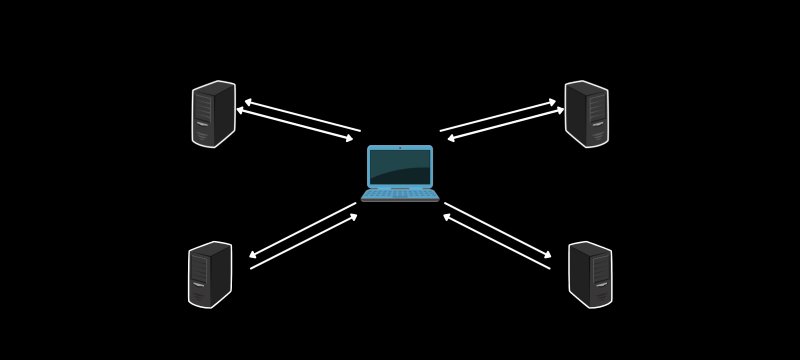

Если злоумышленник атакует сеть на канальном уровне, он может перепрыгнуть через все средства защиты, настроенные на более высоких уровнях. В этой статье мы с тобой совершим увлекательное

Если в мире Windows исполняемые файлы представлены в формате Portable Executable (PE), то в Linux эта роль отведена файлам в формате Executable and Linkable Format (ELF). Сегодня мы заглянем внутрь

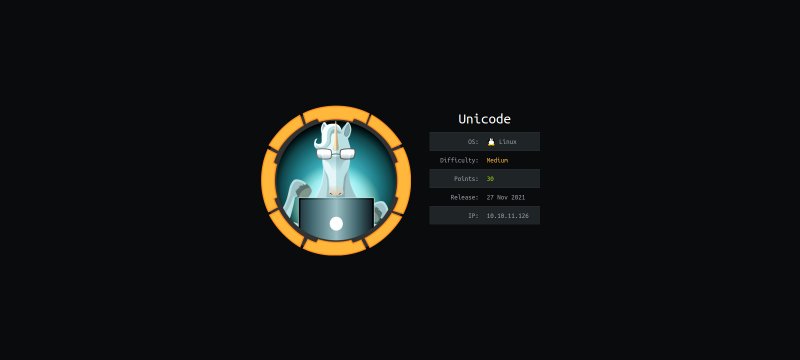

Сегодня мы поработаем с токенами JWT, проэксплуатируем LFI в обход фильтра и разреверсим ELF-файл, написанный на Python 3.9. Все это поможет нам пройти среднюю по сложности машину Unicode с площадки

В этой статье мы будем захватывать сервер на Windows: просканируем пользователей через службу Kerberos, проведем атаку Kerberoasting, снимем защиту с файла Excel, пропатчим AMSI при работе с

Не знаешь, чем заняться в праздники? Не пыхтишь над грядкой, подставив пятую точку солнцу? Не орешь песни в пьяном угаре? Не беда! Сейчас я тебе расскажу о замечательных программках, копание с

Сегодня мы с тобой на примере легкой по уровню сложности машины Backdoor с площадки Hack The Box поупражняемся в простейших атаках на веб-приложения. Поищем уязвимые плагины для WordPress,

Код на Java не так прост, как кажется. На первый взгляд взлом Java-приложения выглядит несложной задачей, благо подходящих декомпиляторов великое множество. Но если тебе доведется столкнуться с

Защитить компьютер с Windows очень просто: несколько щелчков мышью и системный раздел зашифрован BitLocker. Но и угнать пароль от учетной записи Microsoft может оказаться несложно. Поэтому в Windows

Избежать обнаружения полезной нагрузки антивирусами — важнейшая задача не только вирусописателей, но и пентестеров и участников red team. Для этого существуют различные техники. Сегодня мы подробно

Когда изучаешь дизассемблированный листинг программы в целях понять, как она работает, очень часто нужно отыскать в ней строки. В сегодняшней статье мы рассмотрим, какие типы строк существуют, из

Всех, кто использует относительно новые версии Java-фреймворка Oracle, в минувшую среду ждал неприятный сюрприз: критическая уязвимость в Java, которая позволяет легко подделывать сертификаты и

Сегодня мы с тобой разберем прохождение «безумной» по сложности машины с площадки Hack The Box. Посмотрим, как работает бэкдор для WordPress, и используем его, чтобы получить доступ к хосту. Затем

Электроника и схемотехника — две очень интересные науки. С помощью микросхем, транзисторов и других устройств цифровой логики ты можешь у себя дома спроектировать и собрать самые разные электронные

Когда мы занимаемся анализом ломаемой программы, нам нужно определить типы операндов ассемблерных инструкций. Среди операндов есть константы и смещения, которые очень похожи внешне, но сильно

В этой статье я покажу, как работает атака ShadowCoerce, которая использует службу теневого копирования (VSS) и позволяет принудить учетку контроллера домена Active Directory авторизоваться на узле

Любители музыки часто сталкиваются с необходимостью навести порядок в собственной коллекции аудиофайлов. А если аудиофайлов очень много, это превращается в проблему. В сегодняшней статье мы разберем

В этой статье я покажу, как проводить атаку padding oracle и эксплуатировать сайты через SQL-инъекцию. Затем мы получим доступ к машине через уязвимость в ExifTool и повысим привилегии на хосте

В этой статье я покажу ход расследования киберинцидента на примере лабораторной работы DetectLog4j с ресурса CyberDefenders. Мы научимся извлекать артефакты из образа диска Windows, анализировать их

Почему-то принято считать, что для защиты серверов и сетевой инфраструктуры обязательно приобретать и настраивать сложные дорогостоящие программные продукты. Вместе с тем в арсенале Microsoft

Сегодня мы с тобой захватим контроллер управления платами (BMC), работающий по протоколу IPMI. Для этого проэксплуатируем баг в Zabbix, а затем повысим привилегии при помощи известной уязвимости в

Некоторые уязвимости возникают из-за ошибок с управлением памятью, выделенной на куче. Механизм эксплуатации этих уязвимостей сложнее, чем обычное переполнение на стеке, поэтому не все умеют с ними

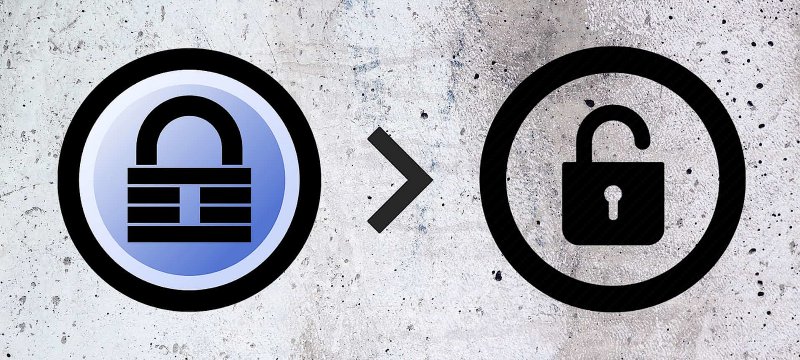

Недавно на пентесте мне понадобилось вытащить мастер-пароль открытой базы данных KeePass из памяти процесса с помощью утилиты **KeeThief** из арсенала GhostPack. Все бы ничего, да вот EDR, следящий

ОС Windows 11 не видит флешку? Проверьте ее исправность, убедитесь в чистоте USB разъема, проверьте ПК / ноутбук на наличие …

Как сбросить Windows 11 до заводских настроек? Жмите на комбинацию Win+I, зайдите в категорию «Система», а дальше — «Восстановление». В …

Компания Microsoft выпустила обновление Windows 11. Оно не особо большое, но действительно полезное для 11 Винды. Апдейт для Windows 11 …

В последнее время хакерская группа Lapsus$ не сходит с первых полос ИТ-изданий по всему миру. Эти парни шантажировали Nvidia, слили исходные коды Ubisoft, Microsoft и Samsung, скомпрометировали

На этот раз мы с тобой пройдем легкую машину с площадки Hack The Box и научимся разбирать API сайтов, формировать JWT для административного доступа и эксплуатировать инъекцию команд. Затем получим

Чтобы в Windows 11 удалить программу, жмите «Пуск», выберите «Все приложения», найдите интересующее ПО, кликните правой кнопкой мышки и выберите …

Не запускается проверка работоспособности ПК Windows 11? Переустановите программу PC Health Check, обновите компоненты системы, проверьте утилиту на факт ошибок, …

Как установить курсор на Виндовс 11? Жмите на Win+I для входа в настройки Windows, перейдите в раздел «Персонализация» и «Темы». …

В Windows 11 не работают значки в трее? Отключите на один сеанс быстрый запуск, выключите ПК / ноутбук с удерживанием …

В этой статье мы проэксплуатируем XSS-уязвимость, получим доступ к Docker, заюзав баг в LocalStack, а затем займемся по-настоящему интересной задачей — повышением привилегий внутри Docker и побегом

Играть в игры любят все, но это гораздо интереснее, когда у тебя имеется нескончаемый запас патронов и здоровья. Чтобы обзавестись и тем и другим, можно погуглить читы и трейнеры для твоей любимой

Как узнать, активирован ли Windows 11? Жмите на кнопку «Пуск», а далее «Настройки», Войдите в раздел «Система» и справа жмите …

В Windows 11 не активируется Office? Проверьте правильность установки времени / даты, убедитесь в использовании актуальной версии ОС, проверьте подключение …

Удалить Cortana в Windows 11 просто — жмите комбинацию Win+X, введите команду Get-AppxPackage -allusers Microsoft.549981C3F5F10 | Remove-AppxPackage для одного или …

Администратор заблокировал выполнение этого приложения Windows 11 — надпись, возникающая при просрочке / отсутствии цифровой подписи. Для исправления ситуации необходим …

В Windows 11 не найден необходимый драйвер носителя? Запишите установочный диск на меньшей скорости, создайте образ на более качественном носителе, …

Как убрать надпись активации Виндовс 11? Жмите на комбинацию Win+R, укажите в появившейся графе regedit, перейдите по пути HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicessvsvc и …

Система будет отображать скрытые значки Windows 11 после нажатия Win+E, открытия «Параметры макета и просмотра», выбора «Показать» и установки отметки …

|