Interner Explorer

-ms-interpolation-mode

-ms-radial-gradient

background-position-x

background-position-y

---------------

filter

hasLayout

scrollbar-3dlight-color

scrollbar-arrow-color

scrollbar-base-color

scrollbar-darkshadow-color

scrollbar-face-color

scrollbar-highlight-color

scrollbar-shadow-color

scrollbar-track-color

zoom

---------------

Firefox

-moz-border-bottom-colors

-moz-border-left-colors

-moz-border-right-colors

-moz-border-top-colors

-moz-linear-gradient

-moz-orient

-moz-radial-gradient

-moz-user-select

:-moz-placeholder

::-moz-selection

image-rendering

---------------

Opera

|

-o-linear-gradient

-o-object-fit

-o-radial-gradient

---------------

Safari и Chrome

-webkit-linear-gradient

-webkit-radial-gradient

-webkit-user-select

---------------

@-правила

@charset

@font-face

@import

@media

@page

---------------

Селекторы и их комбинации

A

#id

.class

.class1.class2

*

A B

A > B

A + B

A ~ B

[attr]

[attr='value']

[attr^='value']

[attr$='value']

[attr*='value']

[attr~='value']

[attr|='value']

---------------

Псевдоклассы

:active

:checked

:default

:disabled

:empty

:enabled

:first-child

:first-letter

:first-line

:first-of-type

:focus

:hover

:indeterminate

:invalid

:lang

:last-child

:last-of-type

:link

:not

:nth-child

:nth-last-child

:nth-last-of-type

:nth-of-type

:only-child

:only-of-type

:optional

:read-only

:read-write

:required

:root

:target

:valid

:visited

---------------

Псевдоэлементы

::after (:after)

::before (:before)

::first-letter

::first-line

::selection

---------------

Функции

attr()

calc()

---------------

Значения свойств

Строки

Числа

Проценты

Размер

Адрес

Цвет

Угол

Медиа-запросы

inherit

initial

Ассоциация «Ростелесеть» (в которую входит более 200 российских региональных операторов связи) пожаловалась в Федеральную антимонопольную службу (ФАС). Организация просит возбудить производство по

Специалисты компании GreyNoise сообщили, что с января 2020 года они наблюдают крупные волны «шумовых бурь» (Noise Storms), которые содержат искаженный интернет-трафик. Несмотря на тщательный анализ

Разработчики из французской Asobo Studio опубликовали системные требования Microsoft Flight Simulator 2024. Минимальная конфигурация игроков не удивила, в отличие от «идеальной», в которой объём

Криптовалютная биржа Binance предупредила своих пользователей об угрозе, которую представляют клипперы. По данным компании, недавно атаки такой малвари привели к «значительным финансовым потерям для

Специалисты компании Binarly сообщили, что проблема PKfail, обнаруженная в цепочке поставок UEFI минувшим летом, оказалась гораздо серьезнее, чем они предполагали. По словам экспертов, около 8,5%

Стало известно, что страховая компания «Спасские ворота» направила уведомление об утечке персональных данных клиентов в Федеральную службу по надзору в сфере связи, информационных технологий и

Анонсированный Netflix прошлой осенью анимационный фильм The Witcher: Sirens of the Deep («Ведьмак: Зов морской бездны»), похоже, задержится. Об этом сообщают источники портала Redanian Intelligence.

Компания Seagate представила внешний твердотельный накопитель PlayStation Game Drive External SSD, сертифицированный для использования с игровыми приставками PlayStation 5 и PlayStation 4. Источник...

Культовый ковбойский экшен с открытым миром Red Dead Redemption всё ближе к официальному анонсу на ПК. На этот раз следы горячо ожидаемого порта обнаружили в свежем обновлении лаунчера Rockstar

После трех лет разработки команда Flipper Zero объявила о выпуске новой версии прошивки (1.0). Обновление включает новую подсистему NFC, поддержку jаvascript, динамическую загрузку сторонних

Компания Microsoft опубликовала сентябрьские обновления для своих продуктов, которые устранили 79 уязвимостей, включая четыре проблемы нулевого дня и три бага активно эксплуатируемые

Аналитики Trend Micro сообщили об обнаружении ранее неизвестной хакерской группировки Tidrone. Злоумышленники нацелены на военную и спутниковую промышленность Тайваня, и атакуют преимущественно

После нескольких месяцев утечек сегодня Sony во время специальной технической презентации анонсировала Pro-версию своей игровой консоли PS5. Новинка поступит в продажу 7 ноября по цене $700. По

Аддон Khaos Reigns для файтинга Mortal Kombat 1 всё ближе, и издатель Warner Bros. Games с разработчиками из NetherRealm Studios представил трейлер последнего оригинального бойца из будущего

Как и предполагалось, 10 сентября в рамках технической презентации PS5 состоялся официальный анонс PS5 Pro. Вместе с консолью Sony подтвердила и предварительный список игр, которые получат её

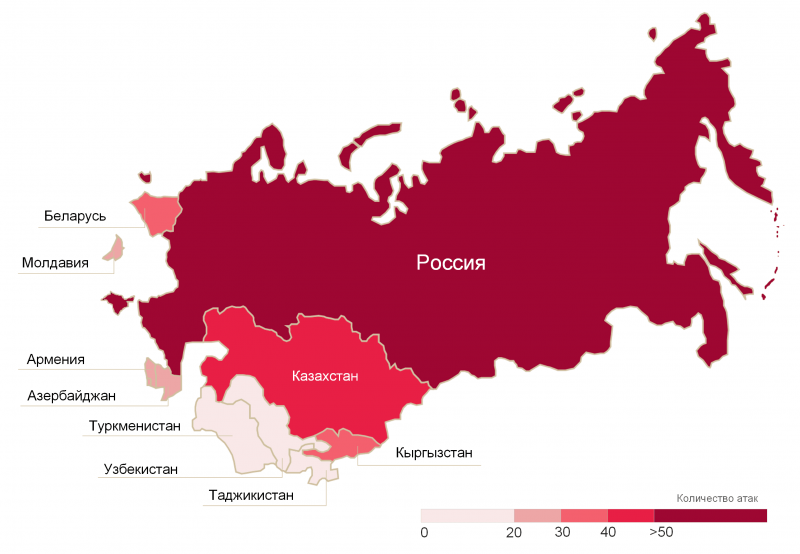

Эксперты Positive Technologies представили исследование актуальных киберугроз СНГ за 2023 год и первую половину 2024 года. Согласно отчету, интерес злоумышленников к региону значительно вырос: во

Аналитики компании Orca предупредили, что преступники могут использовать CI/CD платформу GitHub Actions для тайпсквоттинга, вынуждая ничего не подозревающих пользователей посещать вредоносные сайты

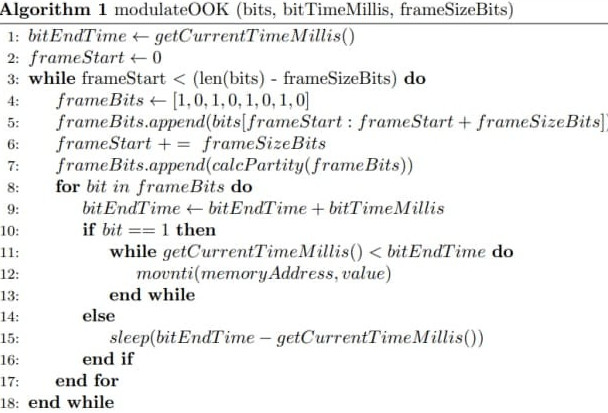

Израильские исследователи показали атаку RAMBO (Radiation of Air-gapped Memory Bus for Offense), которая основана на электромагнитном излучении оперативной памяти. Этот метод позволяет похищать

Вокруг переменных и с их непосредственным участием происходят главные события в любой программе. По этой причине каждому кодокопателю в обязательном порядке необходимо уметь находить переменные и

Специалисты компании HYPERPC реализовали уникальный проект — создали сверхмощную рабочую станцию для взаимодействия с нейросетями, большими языковыми моделями (LLM) и big data. Новинка обладает

Офис Telegram в Дубае, который сотрудники компании называют её штаб-квартирой, закрыт и не используется командой. Об этом рассказал корреспондент ТАСС, но подробностей о данной ситуации предоставлено

Нидерландские власти планируют ограничить деятельность ASML по ремонту и обслуживанию оборудования для полупроводникового производства в Китае, что нанесёт очередной болезненный удар по способности

Среднее количество времени, которое россияне ежедневно проводят на YouTube, заметно сократилось с конца июля. Об этом пишет РБК со ссылкой на данные исследования Mediascope. Связано это, безусловно,

Британский издатель и разработчик Team17 в рамках августовского выпуска Nintendo Direct: Partner Showcase анонсировал Worms Armageddon: Anniversary Edition — юбилейное переиздание пошаговой

Компания MSI показала схему флагманской материнской платы MEG X870E GODLIKE, предназначенной для новых процессоров Ryzen 9000. Производитель пока не готов делиться изображениями самой материнской

Американская радиорелейная лига (ARRL) подтвердила, что ранее заплатила хакерам выкуп в размере 1 млн долларов, чтобы получить инструмент для расшифровки и восстановления систем, которые пострадали в

Разработчики шифровальщика Qilin перешли на новую тактику и теперь применяют против своих жертв кастомный инфостилер, который ворует учетные данные, хранящиеся в браузере Google Chrome. На

Как и ожидалось ранее, сегодня были опубликованы официальные комментарии французских правоохранителей и властей об аресте Павла Дурова. Президент Франции Эмманюэль Макрон подчеркивает, что арест

На этой неделе разработчики Google выпустили экстренное обновление для браузера Chrome, исправляющее уязвимость нулевого дня, которая уже использовалась в атаках. Это уже девятый 0-day баг,

39-летнего мужчину из штата Кентукки приговорили к 81 месяцу (почти 7 лет) тюремного заключения за кражу личных данных и взлом государственного реестра с целью инсценировать собственную смерть. Таки

ИБ-специалисты обнаружили, что неизвестные злоумышленники развернули в Windows-системах одного из университетов Тайваня ранее неизвестный бэкдор под названием Msupedge. Для атаки на образовательное

Американский производитель микросхем Microchip Technology Incorporated сообщил, что в минувшие выходные на его системы была совершена кибератака, нарушившая работу нескольких производственных

Популярный сервис для отслеживания полетов FlightAware предупредил пользователей, что по неосторожности раскрывал их личные данные на протяжении трех лет. Компания, базирующаяся в Хьюстоне, штат

Французская компания Quarkslab сообщает, что нашла бэкдор в миллионах карт производства Shanghai Fudan Microelectronics Group, ведущего производителя чипов в Китае. Эта «закладка» позволяет мгновенно

Хотя 2024 год обещает установить новый рекорд по нагреву Земли, возобновляемые источники энергии успешно справляются с возросшей потребностью в электричестве, которую раньше закрывали угольные

Представители организации Information Technology and Innovation Foundation (ITIF), базирующейся в Вашингтоне, попытались дать качественную оценку состоянию дел в китайской полупроводниковой отрасли с

Компания Nvidia в преддверии выставки gamescom 2024 продемонстрировала первую игру, в которой будет задействован набор технологий Avatar Cloud Engine (ACE) for Games на базе генеративного

Операторы вымогателя RansomHub используют новую малварь для отключения EDR-защиты во время BYOVD-атак (Bring Your Own Vulnerable Driver, «Принеси свой уязвимый драйвер»). Новый вредоносный

Вымогательская группировка OldGremlin атаковала российские компании в 2020-2022 годах, и суммы требуемых выкупов исчислялись миллионами, а в 2022 году ценник поднялся до 1 миллиарда рублей. Теперь

27-летний гражданин России Георгий Кавжарадзе был приговорен в США к 40 месяцам (3,3 года) тюремного заключения за продажу учетных данных более 300 000 аккаунтов на хакерском маркетплейсе Slilpp,

|